Poznaj czym jest spear phishing, jak działa, jak go rozpoznać oraz skutecznie chronić siebie i firmę przed zaawansowanymi cyberatakami tego typu.

Spis treści

- Czym jest spear phishing i czym różni się od phishingu?

- Mechanizm działania ataku spear phishing

- Najczęstsze cele i techniki spear phishingu

- Jak rozpoznać próbę spear phishingu?

- Skuteczne metody obrony przed spear phishingiem

- Zagrożenia dla firm i zabezpieczenie danych przed spear phishingiem

Czym jest spear phishing i czym różni się od phishingu?

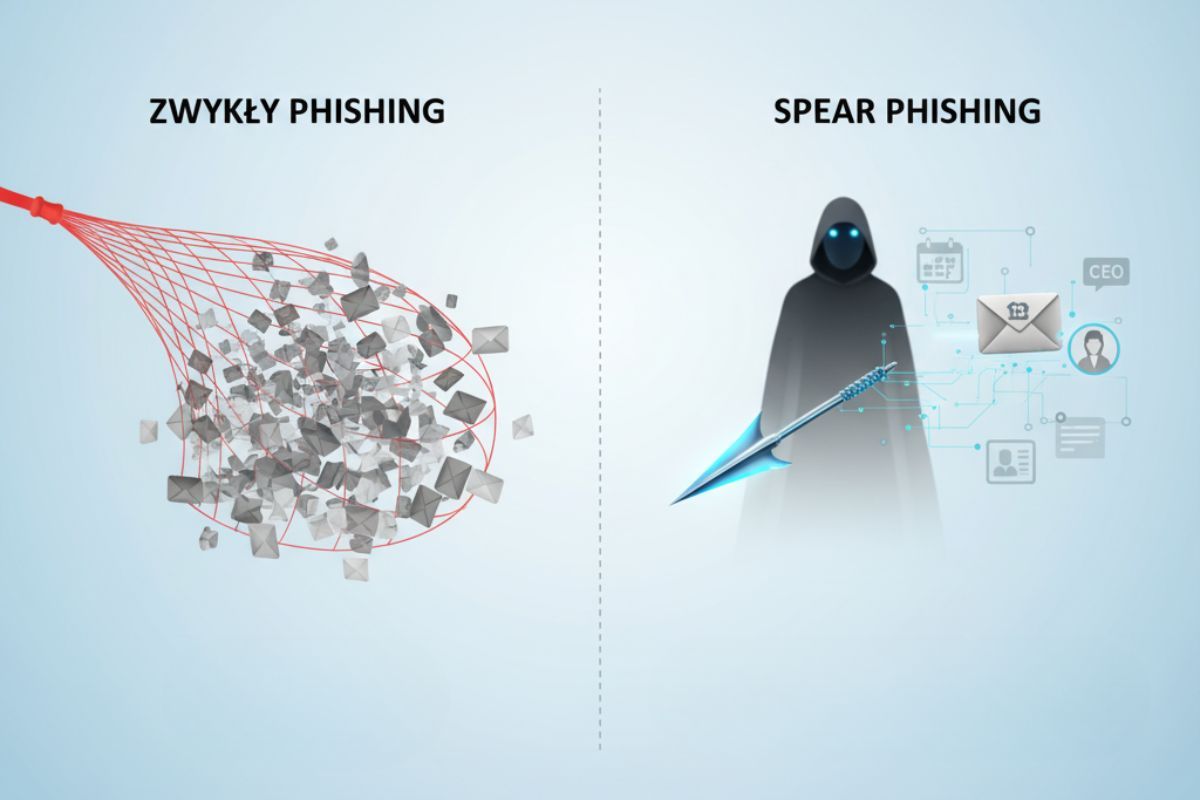

Spear phishing to wysoce ukierunkowana odmiana klasycznego phishingu, która polega na personalizowanych atakach socjotechnicznych wymierzonych w konkretne osoby, zespoły czy organizacje. O ile tradycyjny phishing opiera się na wysyłaniu masowych, najczęściej identycznych wiadomości do tysięcy przypadkowych odbiorców (licząc na to, że chociaż część z nich da się nabrać), spear phishing idzie o krok dalej, intensywnie analizując ofiarę i dostosowując komunikację bezpośrednio pod jej profil. Hakerzy często zbierają szczegółowe informacje o swojej ofierze – takie jak imię i nazwisko, stanowisko, kontakty służbowe, adresy e-mail czy nawet bieżące projekty i zadania – korzystając z mediów społecznościowych, publicznych baz danych, firmowych stron internetowych a także z wcześniejszych wycieków danych. Dzięki temu wiadomość spear phishingowa nie tylko wygląda autentycznie, ale potrafi nawiązywać do spraw realnie istotnych dla odbiorcy. Przykładowo, ofiara może otrzymać e-maila od „przełożonego” z prośbą o pilne przekazanie poufnych dokumentów lub zlecenie przelewu na nowe konto kontrahenta, przy czym komunikat jest skonstruowany w sposób łudząco podobny do stosowanej wewnętrznie komunikacji firmy, zarówno pod kątem języka, jak i formatu czy użytych zwrotów. Celem takich ataków często jest kradzież wrażliwych danych, dostęp do systemów firmowych, a nawet przejęcie całych kont bankowych czy strategicznych informacji, które mogą później zostać wykorzystane do dalszych cyberataków lub szantażu. W efekcie spear phishing znacząco zwiększa skuteczność ataku – według danych branżowych aż 91% zaawansowanych cyberataków na organizacje zaczyna się właśnie od skutecznie przeprowadzonego spear phishingu.

Główną różnicą między spear phishingiem a tradycyjnym phishingiem jest więc poziom precyzji, personalizacji i zaawansowania działań przestępców. W typowym phishingu cyberprzestępcy bazują na ilości — rozsyłają identyczne maile o ogólnej treści, podszywając się pod znane marki (np. banki, firmy kurierskie, portale społecznościowe), a ich scenariusze zazwyczaj odnoszą się do popularnych tematów, jak fałszywe ostrzeżenie o naruszeniu bezpieczeństwa konta, nieopłaconej fakturze lub konieczności aktualizacji danych. Tymczasem spear phishing wymaga znacznie większego zaangażowania po stronie atakujących oraz dłuższego czasu przygotowania – najpierw gromadzą oni kompleksową wiedzę o ofierze, a następnie projektują spersonalizowaną wiadomość, która jest trudniejsza do wykrycia nawet przez osoby świadome ryzyka cyberzagrożeń. Atak ten stosuje subtelne metody manipulacji psychologicznej, wykorzystuje autorytet (np. podszywanie się pod przełożonego lub ważnego kontrahenta), a także wywołuje presję czasu, aby ofiara zareagowała impulsywnie bez dokładnej weryfikacji otrzymanej wiadomości. Dodatkowo, do spear phishingu mogą być stosowane bardziej złożone techniki, takie jak fałszowanie nagłówków e-mailowych, tworzenie spreparowanych stron logowania, użycie socjotechniki w rozmowach telefonicznych (vishing) lub wiadomościach tekstowych (smishing). Kluczowe jest to, że spear phishing jest dużo trudniejszy do wykrycia zarówno przez automatyczne zabezpieczenia antyspamowe, jak i przez zwykłych użytkowników – nawet pracowników przeszkolonych w zakresie cyberbezpieczeństwa. W praktyce, podczas gdy tradycyjne kampanie phishingowe opierają się na prostym oszustwie „na ilość”, spear phishing to precyzyjna „robota na miarę”, której skutki mogą być wyjątkowo dotkliwe finansowo i wizerunkowo, zwłaszcza w sektorze biznesowym i administracji publicznej.

Mechanizm działania ataku spear phishing

Mechanizm działania spear phishingu opiera się na kilku etapach, które cyberprzestępcy skrupulatnie realizują, aby zwiększyć szanse na sukces ataku. Pierwszym krokiem jest rozpoznanie ofiary – hakerzy poświęcają wiele czasu na zbieranie informacji na jej temat. Wykorzystują do tego publicznie dostępne źródła, takie jak LinkedIn, Facebook, firmowa strona internetowa czy nawet ogłoszenia rekrutacyjne. Zgromadzone dane mogą obejmować nie tylko imię, nazwisko, stanowisko czy zakres obowiązków, ale także szczegóły dotyczące aktualnych projektów, współpracowników, zainteresowań oraz codziennej rutyny. Na tej podstawie cyberprzestępcy są w stanie opracować spersonalizowaną wiadomość, która na pierwszy rzut oka nie budzi podejrzeń – może ona nawiązywać do bieżących wydarzeń w firmie, wewnętrznych procedur czy relacji służbowych. Drugi kluczowy etap to tworzenie wiarygodnego komunikatu. Oszuści starannie dobierają język, styl i szatę graficzną wiadomości, często podszywając się pod osoby z autorytetem (np. dyrektora, kierownika projektu, partnera biznesowego), by wzbudzić zaufanie oraz zminimalizować szansę na zdemaskowanie. Wiadomość może mieć formę e-maila, SMS-a, wiadomości w komunikatorze (np. Slack, Teams) lub nawet wiadomości głosowej, a jej przekaz zazwyczaj jest pilny – nakłania do natychmiastowego wykonania przelewu, udostępnienia danych dostępowych, kliknięcia w link czy otwarcia załącznika. Agresywna presja czasu oraz groźba sankcji dodatkowo skłaniają ofiary do szybkiego działania, nierzadko z pominięciem elementarnych zasad bezpieczeństwa.

Gdy ofiara wejdzie w interakcję z komunikatem – najczęściej klikając w zainfekowany malware, pobierając podejrzany załącznik lub przesyłając wrażliwe dane – przestępcy osiągają swój cel. W praktyce kliknięcie może przekierować użytkownika na spreparowaną stronę internetową łudząco podobną do firmowego systemu logowania lub dostawcy narzędzi IT, gdzie wpisanie loginu i hasła skutkuje natychmiastowym przechwyceniem danych przez atakujących. Pobranie złośliwego załącznika (np. dokumentu Word, Excel, PDF) często powoduje uruchomienie malware’u na komputerze ofiary — może to być keylogger rejestrujący wszystko, co wpisuje użytkownik, trojan umożliwiający zdalny dostęp do urządzenia lub ransomware szyfrujący pliki i żądający okupu. Kolejnym krokiem jest wykorzystanie uzyskanych danych do dalszej eskalacji ataku w infrastrukturze firmowej – przejęte konta służą do rozsyłania kolejnych wiadomości spear phishingowych w imieniu ofiary, penetrowania sieci wewnętrznej czy wykradania cennych danych biznesowych. Nierzadko atakujący stawiają sobie za cel wyłudzenie środków finansowych poprzez zmanipulowanie działu księgowości lub finansów do wykonania fikcyjnego przelewu na konto kontrolowane przez przestępców, tzw. „Business Email Compromise” (BEC). Co istotne, spear phishing wykorzystuje także zaufanie między współpracownikami i partnerami biznesowymi, dzięki czemu oszuści mogą działać długo bez wykrycia, stopniowo infekując kolejne elementy infrastruktury. Współczesne ataki tego typu są dynamiczne — napastnicy na bieżąco reagują na działania ofiary, dostosowując swoje komunikaty i metody, aby jak najdłużej pozostać niewidocznymi.

Najczęstsze cele i techniki spear phishingu

Spear phishing zyskał reputację jednego z najbardziej niebezpiecznych rodzajów cyberataków nie bez powodu – cyberprzestępcy celują w te osoby, zespoły i instytucje, których przejęcie może przynieść im najwyższe korzyści finansowe lub strategiczne. Do najczęściej atakowanych grup należą pracownicy wyższego szczebla (tzw. C-level, w tym CEO, CFO), kadra menedżerska i osoby odpowiedzialne za finanse lub dostęp do infrastruktury IT w firmach. Równie narażeni są specjaliści z działów HR (często posiadający dane osobowe całego personelu), a także działy zakupów, marketingu czy administracji – zwłaszcza w dużych korporacjach oraz instytucjach rządowych i publicznych. Ofiarą spear phishingu może paść również zarząd małych firm, przedstawiciele startupów lub organizacji pracujących nad innowacyjnymi technologiami. Nie można też zapominać o sektorze zdrowia, edukacji oraz innych branżach, gdzie dostęp do wrażliwych informacji jest codziennością. Decyzje o wyborze celu najczęściej poprzedza rozbudowane rozpoznanie, podczas którego cyberprzestępcy analizują strukturę organizacyjną, osoby decyzyjne, zakresy obowiązków i powiązania wewnątrz firmy czy instytucji. Kluczową techniką przygotowania ataku jest tzw. social engineering, czyli zastosowanie inżynierii społecznej w celu pozyskania szczegółowych informacji o ofierze. Hakerzy często korzystają z dostępnych w internecie źródeł: stron firmowych, profili LinkedIn czy Facebook, ogłoszeń o pracę, a nawet publicznie dostępnych dokumentów i prezentacji. Na tej podstawie budują katalog informacji o preferencjach, relacjach zawodowych, nawykach komunikacyjnych czy aktualnych projektach ofiary. Odpowiednio przygotowana wiadomość spełnia dwa główne warunki – wzbudza zaufanie oraz wywiera presję czasu lub poczucie obowiązku natychmiastowego działania. Przykładowo, napastnik podszywa się pod członka zarządu, dyrektora lub zewnętrznego kontrahenta i przekazuje polecenie pilnej realizacji przelewu, poufnego zadania lub przesłania dostępu do ważnych zasobów. W e-mailach często umieszcza się szczegóły, które tylko prawdziwi pracownicy powinni znać (nazwy projektów, wewnętrzne terminy, personalizowane powitanie), co wzmacnia wrażenie autentyczności.

Techniki wykorzystywane przez cyberprzestępców ewoluują, równocześnie korzystając z coraz lepszych narzędzi do automatyzacji i analizy danych. Najbardziej popularną metodą jest wysyłanie e-maili ze spreparowanymi linkami, które prowadzą do stron łudząco podobnych do firmowych paneli logowania lub chmur danych (tzw. spoofing stron WWW). Ofiara po kliknięciu zostaje poproszona o podanie loginu i hasła lub innych wrażliwych informacji. Alternatywnie, w mailu załączany jest dokument (np. faktura, umowa, CV), który po otwarciu infekuje komputer złośliwym oprogramowaniem, umożliwiając przejęcie kontroli nad urządzeniem lub kradzież danych. Często wykorzystywane są również wiadomości SMS (tzw. smishing) lub komunikatory internetowe, gdzie krótkie, pilne komunikaty mają wywołać szybką reakcję. Coraz powszechniejsze są też spear phishingowe ataki telefoniczne (vishing), w których podszywający się rozmówca zdobywa zaufanie dzięki wykorzystaniu zebranych wcześniej informacji i nakłania ofiarę do wykonania określonych czynności – np. przekazania kodu autoryzacyjnego czy potwierdzenia płatności. W bardziej zaawansowanych przypadkach spear phishing łączony jest z przechwytywaniem korespondencji (tzw. Business E-mail Compromise), gdzie atakujący po przejęciu skrzynki mailowej prowadzi dalszą komunikację z innymi pracownikami firmy, wyłudzając poufne dane lub środki finansowe. Oszuści nie ograniczają się tylko do komunikacji elektronicznej – zdarza się, że wykorzystują kompromitujące informacje czy szantaż, by zmusić ofiarę do współpracy. Bardzo skuteczne okazują się także wiadomości, które perfekcyjnie imitują styl firmowy oraz zawierają podpisy, numery telefonów czy szczegóły typowe dla konkretnej korporacji. Współczesny spear phishing coraz częściej sięga po sztuczną inteligencję, deepfake’i i inne zaawansowane narzędzia służące do generowania dźwięku lub obrazu, co dodatkowo utrudnia rozpoznanie zagrożenia. Wszystko to sprawia, że spear phishing staje się niezwykle trudny do wykrycia nawet dla osób z doświadczeniem w cyberbezpieczeństwie – stąd kluczowe znaczenie ma nieustanna czujność, szkolenia oraz wdrożenie skutecznych procedur bezpieczeństwa w każdej organizacji.

Jak rozpoznać próbę spear phishingu?

Spear phishing, ze względu na swój wysoki stopień personalizacji i zaawansowane metody społecznej inżynierii, jest trudny do zidentyfikowania, nawet przez osoby przeszkolone w zakresie cyberbezpieczeństwa. Rozpoznanie próby spear phishingu wymaga analizy treści wiadomości, kontekstu jej otrzymania oraz szczegółów technicznych, które mogą wskazywać na działania cyberprzestępców. Przede wszystkim należy zwrócić uwagę na jakość i styl komunikatu – w przeciwieństwie do masowych prób phishingu, spear phishing cechuje się poprawnością językową, dobrą składnią oraz indywidualnym podejściem. Atakujący potrafią wykorzystać autentyczne dane dotyczące odbiorcy, takie jak imię, nazwisko, pełniona funkcja, aktualne projekty czy nawet informacje o niedawnych wydarzeniach w firmie. Wiadomość może być pozornie wysłana przez osobę zaufaną, np. przełożonego, członka zarządu czy partnera biznesowego, co dodatkowo usypia czujność odbiorców. Jednym z sygnałów ostrzegawczych jest niespodziewana prośba o pilne działanie, na przykład przesłanie poufnych danych, przelew środków, zmianę danych logowania lub otwarcie załącznika. Charakterystyczne jest tu wywoływanie presji czasu, wskazujące na rzekomą konieczność natychmiastowej reakcji – hakerzy doskonale wiedzą, że działanie pod presją sprzyja popełnianiu błędów i działań bez odpowiedniej weryfikacji.

Kolejną istotną wskazówką mogą być pozornie drobne niezgodności, które łatwo przeoczyć podczas pośpiechu. Przykładem są subtelnie zmienione adresy e-mail czy domeny – cyberprzestępcy często wykorzystują adresy bardzo zbliżone do oryginalnych, różniące się pojedynczym znakiem, dodatkową literą lub zmienioną domeną (np. @firma.com zamiast @firmy.com). Często w nagłówkach wiadomości ukrywają się takie subtelności, jak zamiana „l” (litery L) na „1” (cyfra jeden) czy inne znaki podobne wizualnie. Uważne sprawdzenie adresata i nadawcy, a także linków zawartych w wiadomości (np. poprzez najechanie kursorem myszki bez klikania), pozwala zidentyfikować potencjalne zagrożenie. Warto zwrócić uwagę na nietypowe formaty plików w załącznikach oraz linki prowadzące do stron logowania wyglądających identycznie jak oficjalne, ale mogących różnić się drobnymi szczegółami graficznymi, układem formularzy lub używaną domeną. Agresywna personalizacja treści, wplatanie szczegółowych informacji na temat firmy, zespołu projektowego albo klientów, nie zawsze oznacza autentyczność – równie dobrze może świadczyć o skutecznym rozpoznaniu przeprowadzonym przez atakującego. Należy również wystrzegać się przekazywania jakichkolwiek informacji poufnych w odpowiedzi na nietypowe prośby, nawet jeśli nadawca wydaje się być autentyczny i pilnie domaga się reakcji. Spear phishing bywa także połączony z atakami wielokanałowymi – cyberprzestępca poza wiadomością e-mail może zadzwonić lub wysłać SMS, pozorując potwierdzenie autentyczności polecenia, co dodatkowo utrudnia rozpoznanie manipulacji. Warto wdrażać zasadę ograniczonego zaufania, zwłaszcza wobec próśb o działania niestandardowe lub naruszające ustalone procedury bezpieczeństwa. W przypadku jakichkolwiek wątpliwości, należy zawsze weryfikować tożsamość nadawcy za pomocą alternatywnego kanału kontaktu, np. telefonicznie lub osobiście, zanim podejmie się działania sugerowane w podejrzanej wiadomości.

Skuteczne metody obrony przed spear phishingiem

W obliczu rosnącego zagrożenia ze strony ataków spear phishingowych, organizacje i osoby prywatne muszą wdrażać wielowarstwowe strategie ochrony. Pierwszym, fundamentalnym krokiem jest edukacja personelu na wszystkich szczeblach – ponieważ nawet najbardziej zaawansowane rozwiązania technologiczne nie zapewnią bezpieczeństwa, jeśli pracownicy będą popełniać błędy pod wpływem manipulacji socjotechnicznych. Szkolenia powinny obejmować rozpoznawanie charakterystycznych oznak ataku, takich jak nietypowa treść wiadomości, presja czasu, drobne błędy w adresach e-mail oraz nietypowe prośby dotyczące przekazania poufnych informacji bądź wykonania przelewu. Regularne symulacje phishingowe pozwalają sprawdzić czujność zespołu w rzeczywistych warunkach, a także uczyć prawidłowych reakcji w razie wykrycia podejrzanej komunikacji. Poza aspektem edukacyjnym, skuteczna ochrona przed spear phishingiem opiera się na właściwej polityce zarządzania dostępem do informacji. Ograniczanie nadmiernych uprawnień, segmentacja sieci oraz stosowanie zasady najmniejszego przydziału uprawnień redukują ryzyko, że nawet w przypadku skutecznej kompromitacji konta napastnik uzyska dostęp do kluczowych zasobów firmy. Niezbędnym elementem zabezpieczeń jest również stosowanie uwierzytelniania wieloskładnikowego (MFA) — dzięki temu nawet przejęcie loginu i hasła nie wystarcza, aby włamać się do systemu. Bardzo istotne jest również regularne aktualizowanie oprogramowania oraz systemów operacyjnych: cyberprzestępcy często wykorzystują znane luki w zabezpieczeniach, dlatego szybkie wdrażanie poprawek minimalizuje szanse na powodzenie ataku.

Technologia stanowi drugą linię obrony przed spear phishingiem. Firmy powinny inwestować w nowoczesne systemy filtrowania poczty elektronicznej, które analizują nadchodzące wiadomości pod kątem złośliwych linków, załączników czy podejrzanych domen. Warto korzystać z rozwiązań klasy Endpoint Detection and Response (EDR), które monitorują aktywność na urządzeniach końcowych i pozwalają na szybkie reagowanie w przypadku wykrycia nieautoryzowanych działań. Dodatkową ochronę zapewniają systemy Data Loss Prevention (DLP), ograniczające możliwość przesłania firmowych danych poza organizację bez odpowiedniego uprawnienia. Równie ważna jest segmentacja sieci, która ogranicza rozprzestrzenianie się zagrożenia po skutecznym ataku oraz monitoring ruchu sieciowego umożliwiający szybką identyfikację nietypowych aktywności sugerujących próbę wyłudzenia informacji lub przekierowania środków finansowych. Skuteczne zabezpieczenia wymagają również jasnych procedur zgłaszania podejrzanych wiadomości i incydentów bezpieczeństwa – pracownicy powinni wiedzieć, jak i komu zgłosić potencjalny atak, by zespół IT mógł błyskawicznie wdrożyć działania zaradcze. Warto stosować również politykę ograniczonego udostępniania publicznych informacji na temat firmy i pracowników (na stronie WWW czy w mediach społecznościowych), gdyż napastnicy bardzo często czerpią stąd inspirację do personalizacji ataku. Zakładając, że żadna organizacja nie jest całkowicie odporna na spear phishing, kluczowe jest przygotowanie scenariuszy reakcji na incydenty, regularne testowanie backupów oraz ćwiczenie planów awaryjnych – pozwala to ograniczyć skutki ewentualnego włamania i minimalizuje straty wizerunkowe, finansowe oraz operacyjne.

Zagrożenia dla firm i zabezpieczenie danych przed spear phishingiem

Spear phishing stanowi jedno z najpoważniejszych zagrożeń dla współczesnych organizacji, ponieważ prowadzi nie tylko do kradzieży poufnych danych osobowych i firmowych, ale również do poważnych strat finansowych oraz utraty reputacji. Dla firm skutki takiego ataku mogą być szczególnie dotkliwe — cyberprzestępcy, wykorzystując wysoką personalizację ataku, są w stanie uzyskać dostęp do kluczowych systemów, baz danych, informacji o klientach oraz dokumentacji księgowej. Skutkiem udanego spear phishingu może być także przejęcie kont uprzywilejowanych, umożliwiające napastnikom dalszą infiltrację środowiska IT firmy, wykradanie własności intelektualnej czy instalowanie oprogramowania ransomware. Straty wynikające z takich incydentów związane są nie tylko z kosztami bezpośrednimi, jak okupy czy naprawa infrastruktury, ale także z konsekwencjami prawnymi — wycieki danych osobowych mogą skutkować wysokimi karami na podstawie RODO oraz koniecznością informowania zarówno klientów, jak i partnerów biznesowych. Ponadto, sam fakt naruszenia bezpieczeństwa często prowadzi do utraty zaufania klientów, potencjalnych zerwań kontraktów oraz trudności w pozyskiwaniu nowych kontrahentów. Spear phishing bywa również wstępem do innych ataków, jak Business Email Compromise (BEC) czy wyłudzenia finansowe, podczas których podszywający się pod zarząd sprawca może zainicjować przelewy na fałszywe konta lub uzyskać dostęp do wrażliwych informacji dotyczących strategii firmy. Ofiarami są zarówno duże korporacje, jak i sektor MŚP — atakujący testują odporność organizacji na wszystkich szczeblach, wykorzystując najmniejsze luki w procedurach lub błędy pracowników wynikające z presji czasu czy braku przeszkolenia.

Efektywna ochrona danych firmowych przed spear phishingiem wymaga wielopoziomowego podejścia, łączącego rozwiązania technologiczne z odpowiedzialną polityką zarządzania bezpieczeństwem informacji oraz kształtowaniem świadomości pracowników. Kluczowym elementem zapewnienia bezpieczeństwa jest rygorystyczny system zarządzania dostępami — dostęp do danych wrażliwych powinien być ograniczany wyłącznie do upoważnionych osób, a każda aktywność w systemach powinna być monitorowana oraz logowana. Niezbędne są także nowoczesne filtrujące systemy antyphishingowe, które identyfikują złośliwe wiadomości e-mail oraz blokują dostęp do podejrzanych zasobów. Organizacje powinny regularnie testować skuteczność swoich narzędzi ochronnych poprzez symulowane ataki oraz szkolenia phishingowe, które pozwalają zidentyfikować potencjalne słabości kadry i wprowadzać natychmiastowe działania naprawcze. Szczególną uwagę należy zwrócić na wdrażanie uwierzytelniania wielopoziomowego (MFA) dla wszystkich użytkowników systemów firmowych oraz stosowanie polityki silnych, unikalnych haseł. Kolejnym kluczowym aspektem jest segmentacja sieci korporacyjnej oraz szyfrowanie danych zarówno podczas transmisji, jak i w spoczynku, co minimalizuje skutki potencjalnego przejęcia dostępu przez napastnika. Stosowanie systemów wykrywania anomalii oraz reakcji na incydenty (SIEM, SOAR) pozwala szybko identyfikować nietypowe zachowania mogące świadczyć o rozpoczęciu ataku oraz automatycznie wdrażać ustalone procedury zabezpieczające. Powszechna edukacja pracowników na wszystkich szczeblach firmy musi obejmować nie tylko zasady rozpoznawania podejrzanych wiadomości i zgłaszania incydentów, ale także dobre praktyki korzystania z mediów społecznościowych, ograniczenie publikowania poufnych informacji oraz wykorzystanie bezpiecznych narzędzi do autoryzowanej komunikacji. Tworzenie procedur zarządzania incydentami, testowanie kopii zapasowych oraz cykliczne audyty bezpieczeństwa są nieodłącznymi elementami strategii zapobiegania skutkom spear phishingu. Warto również stale monitorować pojawiające się zagrożenia w branży oraz korzystać z usług wyspecjalizowanych podmiotów oferujących wsparcie w zakresie cyberbezpieczeństwa, co pozwala skutecznie minimalizować ryzyko utraty danych oraz przeciwdziałać zarówno bezpośrednim, jak i długofalowym skutkom ataków spear phishingowych.

Podsumowanie

Spear phishing stanowi poważne zagrożenie, szczególnie dla firm i użytkowników, którzy mogą paść ofiarą ukierunkowanych, spersonalizowanych ataków. Identyfikacja charakterystycznych cech spear phishingu i wdrażanie odpowiednich strategii bezpieczeństwa pozwala ograniczyć ryzyko naruszenia wrażliwych danych. Świadomość zespołu oraz odpowiednie zabezpieczenia technologiczne były, są i będą fundamentem skutecznej ochrony przed najgroźniejszymi formami cyberprzestępczości, jakie pojawiają się w nowoczesnym świecie cyfrowym.