Zobacz, czym różni się robak komputerowy vs wirus, jak się rozprzestrzeniają oraz jak skutecznie chronić swoje urządzenia przed cyberzagrożeniami.

Spis treści

- Czym jest robak komputerowy? Definicja i działanie

- Jak działa wirus komputerowy? Główne cechy

- Robak komputerowy a wirus – najważniejsze różnice

- Sposoby rozprzestrzeniania się zagrożeń w sieci

- Jak chronić się przed robakami i wirusami?

- Najczęstsze pytania o robaki komputerowe i wirusy

Czym jest robak komputerowy? Definicja i działanie

Robak komputerowy, często zwany po prostu robakiem, to samoreplikujące się złośliwe oprogramowanie, które stanowi jedno z najpoważniejszych zagrożeń dla współczesnych systemów informatycznych. Jego nazwa pochodzi z języka angielskiego („worm”) i bardzo trafnie charakteryzuje sposób działania – robak bowiem przenika przez sieci komputerowe, wykorzystując błędy, luki w zabezpieczeniach lub niewłaściwą konfigurację urządzeń. Robaki różnią się swoją budową oraz przeznaczeniem, ale wszystkie posiadają wspólną, kluczową cechę: nie wymagają ingerencji użytkownika do rozprzestrzeniania się. Oznacza to, że mogą aktywnie kopiować się na inne komputery oraz urządzenia podłączone do tej samej sieci, niejednokrotnie wywołując poważne szkody oraz dezorganizację w środowiskach korporacyjnych i domowych. W przeciwieństwie do wirusów, które zwykle potrzebują załącznia się do innych plików i są aktywowane przez działania użytkownika, robaki są „samodzielne” – po zainfekowaniu pierwszego komputera inicjują automatyczne mechanizmy skanujące w poszukiwaniu nowych celów, do których mogą się przenieść. Mechanizm działania robaka najczęściej polega na wykorzystaniu znanych podatności w systemach operacyjnych, protokołach sieciowych czy popularnym oprogramowaniu. Dzięki temu, nawet jeśli jedna luka zostanie załatana, robaki mogą nadal atakować inne niezałatane urządzenia w tej samej lub sąsiednich sieciach. Ich niebywała skuteczność sprawiła, że wiele historycznych ataków, takich jak infekcja robakami Code Red, Sasser czy WannaCry, miało globalny zasięg i spowodowało straty liczone w miliardach dolarów.

Działanie robaków komputerowych obfituje w różnorodne konsekwencje dla użytkowników oraz firm. Ich głównym zadaniem często bywa nie tylko szybkie i szerokie rozprzestrzenianie się, ale także realizacja dodatkowych szkodliwych funkcji, takich jak kradzież danych, instalacja ransomware, przeprowadzanie ataków DoS (denial of service), czy umożliwienie przejęcia kontroli nad systemami poprzez tzw. tylne drzwi (backdoor). Po zainfekowaniu systemu robak, działając w tle, instaluje kolejne wersje siebie na innych znalezionych maszynach w sieci, samoczynnie kopiując się na różnych poziomach infrastruktury IT – od komputerów osobistych, przez serwery, po urządzenia IoT. Wiele robaków, oprócz funkcji typowo destrukcyjnych, posiada również mechanizmy zaciemniania swojej obecności na urządzeniu, co utrudnia ich wykrycie przez tradycyjne programy antywirusowe. Co istotne, robaki komputerowe mogą zmieniać swój kod lub wykorzystywać szyfrowanie transmisji, dzięki czemu ich identyfikacja staje się jeszcze trudniejsza. W środowiskach firmowych są szczególnie niebezpieczne, gdyż mają potencjał do zainfekowania całych sieci korporacyjnych w bardzo krótkim czasie – niektóre robaki są w stanie zainfekować setki tysięcy komputerów w ciągu kilku minut od pierwszego uruchomienia. Efektem infekcji bywają nie tylko straty finansowe czy wizerunkowe, ale też trwałe uszkodzenia danych, wycieki tajnych informacji lub kompletna blokada infrastruktury IT. Właśnie z powodu samodzielności oraz szybkości działania robaki komputerowe zaliczane są do najbardziej niebezpiecznych typów złośliwego oprogramowania, z którymi muszą zmagać się zarówno użytkownicy indywidualni, jak i profesjonaliści zajmujący się bezpieczeństwem IT.

Jak działa wirus komputerowy? Główne cechy

Wirus komputerowy to jedna z najstarszych i najbardziej rozpoznawalnych form złośliwego oprogramowania, której działanie przybliża sposób, w jaki wirusy biologiczne rozprzestrzeniają się między żywymi organizmami. W świecie cyfrowym, wirusy do swojego rozwoju i rozprzestrzeniania potrzebują „nosiciela” – pliku, dokumentu lub programu, do którego są przyczepione. Infekcja zaczyna się w momencie, gdy użytkownik nieświadomie uruchamia zainfekowany plik, najczęściej poprzez otwarcie załącznika e-mail, pobranie niezaufanego pliku z internetu, uruchomienie pirackiej aplikacji lub korzystanie z zainfekowanego nośnika USB. W odróżnieniu od robaków, wirusy nie są w stanie samodzielnie się rozprzestrzeniać – ich cykl życia i możliwość infekcji kolejnych urządzeń zależą bezpośrednio od czynności wykonywanych przez użytkownika. Dopiero po uruchomieniu zainfekowanego pliku wirus aktywuje swój kod, który pozwala mu nadpisać inne pliki, manipulować zasobami systemu operacyjnego, kopiować się do innych programów lub ingerować w procesy systemowe. Główną cechą wirusów jest ich zdolność do ukrywania się wśród legalnych danych oraz adoptowania nowych metod kamuflażu – od prostych technik polimorficznych, przez ukrywanie się w sektorze rozruchowym dysku, aż po stosowanie zaawansowanych sztuczek szyfrujących, utrudniających wykrycie ich obecności przez antywirusy. Wirusy mogą także modyfikować własny kod przy każdym kolejnym uruchomieniu, co sprawia, że ich identyfikacja i usunięcie są znacznie bardziej skomplikowane. Stopień zagrożenia ze strony wirusów zależy od ich typu oraz intencji twórców – niektóre z nich mogą tylko generować irytujące komunikaty lub spowalniać działanie systemu, inne natomiast są wykorzystywane do złośliwych celów, jak kradzież danych, uszkodzenie plików systemowych, szyfrowanie zawartości dysku w celu wymuszenia okupu czy zdobywanie uprawnień administratora. Bardzo groźne są warianty wirusów, które potrafią wyłączać oprogramowanie zabezpieczające, blokować aktualizacje systemu operacyjnego lub otwierać luki umożliwiające innym szkodliwym programom przejęcie kontroli nad komputerem.

Jedną z kluczowych właściwości wirusów komputerowych jest szeroka różnorodność ich form i sposobów ataku. Wyróżnić można m.in. wirusy plikowe, sektorowe, makrowirusy, wirusy polimorficzne czy tzw. wirusy companion (towarzyszące). Każdy z tych typów posiada indywidualny sposób infekowania urządzenia i realizacji złośliwych działań. Przykładowo, wirusy plikowe dołączają swój kod do plików wykonywalnych (.exe, .dll), przejmując kontrolę nad programem przy jego uruchomieniu, podczas gdy makrowirusy infekują dokumenty pakietów biurowych, takie jak Word czy Excel, wykorzystując makra do rozpowszechniania się przez sieci firmowe czy pocztę elektroniczną. Nowoczesne wirusy często posiadają funkcje umożliwiające im wykradanie danych uwierzytelniających, logowanie naciskanych klawiszy (keyloggery), instalowanie tylnych drzwi (backdoory) czy prowadzenie zautomatyzowanych ataków na inne urządzenia w sieci. Szczególnie niebezpieczne są tzw. wirusy zintegrowane z innymi formami malware, jak trojany czy ransomware, które łączą cechy kilku rodzajów zagrożeń, by jak najskuteczniej przejmować kontrolę nad systemem operacyjnym, szyfrować pliki czy szpiegować aktywność użytkownika. Współczesne wirusy są stale rozwijane, a cyberprzestępcy nieustannie poszukują nowych sposobów obejścia zabezpieczeń i zwiększenia skuteczności swoich ataków. To dlatego, mimo coraz bardziej zaawansowanych rozwiązań antywirusowych, wirusy pozostają groźnym przeciwnikiem, z którym muszą zmierzyć się zarówno indywidualni użytkownicy, jak i firmy oraz instytucje publiczne. Zrozumienie mechanizmów działania wirusów komputerowych jest kluczowe, by móc skutecznie im przeciwdziałać oraz chronić swoje dane i zasoby przed poważnymi stratami.

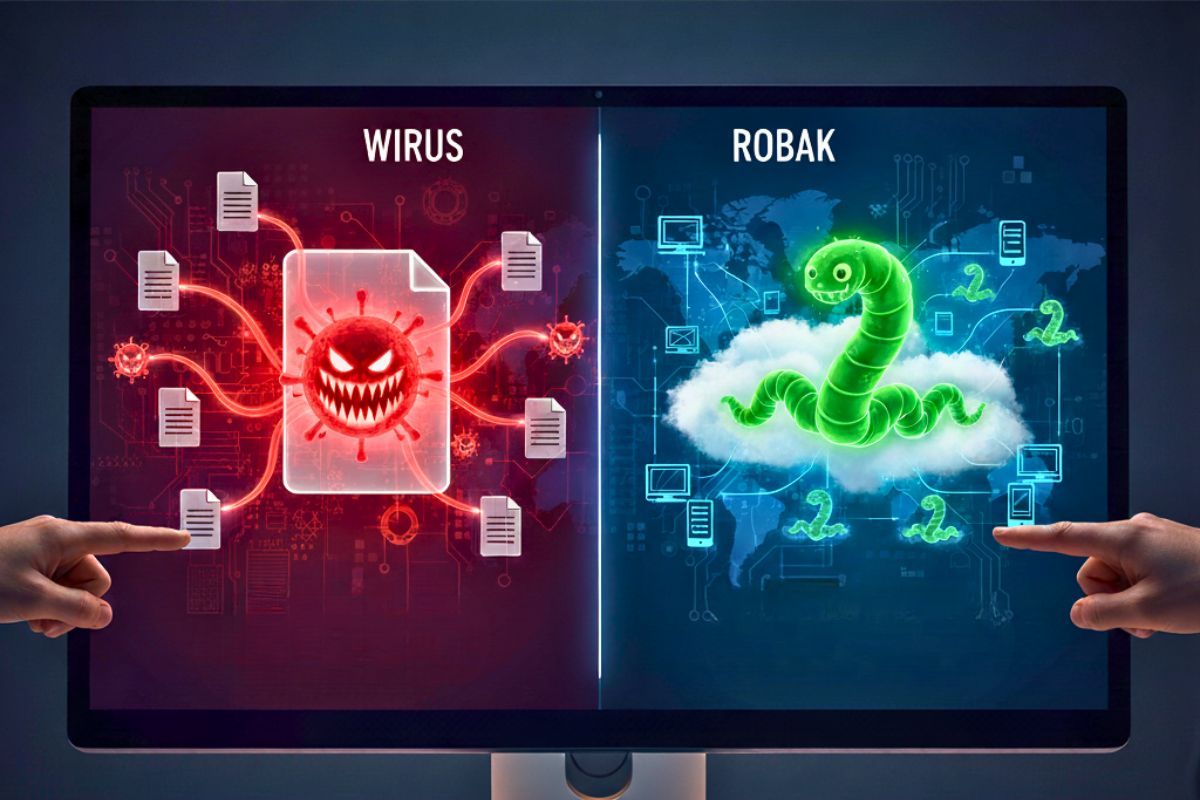

Robak komputerowy a wirus – najważniejsze różnice

Choć zarówno robaki komputerowe, jak i wirusy należą do kategorii złośliwego oprogramowania (malware) i stanowią zagrożenie dla użytkowników komputerów, to jednak wykazują znaczące różnice w sposobie działania, rozprzestrzenianiu się, infekowaniu systemów oraz wpływie na bezpieczeństwo. Najbardziej fundamentalna różnica dotyczy mechanizmu rozprzestrzeniania – robak komputerowy posiada zdolność samoreplikacji bez jakiejkolwiek interwencji użytkownika. Oznacza to, że potrafi automatycznie kopiować się na kolejne urządzenia, wykorzystując luki w zabezpieczeniach sieci, protokołach komunikacyjnych czy błędach w konfiguracji systemów operacyjnych. Robaki otrzymują pełną autonomię w zakresie przemieszczania się pomiędzy hostami: nie potrzebują nosiciela w postaci pliku ani ręcznego uruchomienia przez użytkownika. Oprogramowanie tego typu, korzystając z technologii sieciowych takich jak SMTP, SMB czy protokół RDP, jest w stanie przeskanować dziesiątki lub nawet setki komputerów w bardzo krótkim czasie, błyskawicznie rozszerzając zasięg infekcji. W rezultacie robaki komputerowe szczególnie groźne są dla rozbudowanych sieci firmowych, gdzie wystarczy jedna luka w zabezpieczeniach, by zaatakować całą infrastrukturę. W skrajnych przypadkach, takich jak pamiętny robak WannaCry czy Conficker, skutki obejmowały globalne paraliże licznych przedsiębiorstw i instytucji publicznych.

Z kolei wirusy komputerowe, choć również są wysoce szkodliwe, są niemal całkowicie uzależnione od nieświadomych działań użytkownika. Do infekcji systemu dochodzi zazwyczaj w momencie otwarcia lub uruchomienia zainfekowanego pliku: może to być załącznik w e-mailu, aplikacja pobrana z niepewnego źródła czy nawet makro w arkuszu kalkulacyjnym. Użytkownik nieświadomie przekazuje wirusowi „przepustkę” do systemu – dopiero uruchomienie zainfekowanego elementu pozwala wirusowi zacząć działać i rozprzestrzeniać się na inne pliki w obrębie tego samego komputera lub, rzadziej, przesyłać się na kolejne urządzenia poprzez wymianę danych (np. na nośnikach USB). Wirusy do swojej aktywności potrzebują więc nosiciela – pliku, programu, sektora dysku – oraz inicjacji przez użytkownika. Ta różnica wpływa również na sposób wykrywania i usuwania zagrożeń: podczas gdy robaki mogą funkcjonować w tle i rozprzestrzeniać się niezauważalnie, wirusy częściej zdradzają swoją obecność poprzez zaburzenia w pracy zainfekowanych plików czy programów. Różnicę widać także w skutkach działania – robaki zwykle atakują na szeroką skalę i znacznie szybciej infekują sieci, powodując zakłócenia usług sieciowych, utrudnienia w dostępie do danych czy paraliż infrastruktury IT. Wirusy natomiast, choć potrafią siać spustoszenie, są groźniejsze przez umiejętność ukrywania się, modulowania swojego kodu i długotrwałego działania w obrębie jednego systemu, co często prowadzi do utraty ważnych danych użytkownika lub kradzieży poufnych informacji. W skrócie, główną osią podziału między robakiem a wirusem jest sposób rozpowszechniania i poziom autonomii, choć oba rodzaje malware mogą się wzajemnie przenikać – istnieją hybrydy łączące cechy obu typów. Istotą skutecznej ochrony jest zrozumienie tych różnic, ponieważ wymuszają one stosowanie odmiennych strategii zabezpieczających, zarówno na poziomie indywidualnym, jak i korporacyjnym.

Sposoby rozprzestrzeniania się zagrożeń w sieci

Współczesne zagrożenia cybernetyczne, takie jak robaki komputerowe i wirusy, opierają się na szerokim wachlarzu technik umożliwiających rozprzestrzenianie się w sieciach komputerowych, zarówno w domowym środowisku, jak i w skali globalnej. Zainfekowane systemy często służą jako punkty wyjściowe do dalszych ataków, co sprawia, że pojedyncza infekcja może bardzo szybko zamienić się w pandemię na skalę całych organizacji lub branż. Najbardziej powszechne metody transmisji obejmują wykorzystanie luk w zabezpieczeniach systemów operacyjnych, oprogramowania oraz urządzeń sieciowych, co pozwala cyberprzestępcom na łatwe przełamanie barier ochronnych bez wiedzy i zaangażowania użytkownika. Przykładowo, robaki komputerowe są zaprojektowane do automatycznego skanowania dostępnych zasobów sieciowych, takich jak niezabezpieczone udziały plików lub architektura IoT (Internet of Things), wyszukując luki typu zero-day czy niezałatane podatności. W takich warunkach możliwe jest błyskawiczne powielanie się robaka podczas komunikacji sieciowej, bez konieczności świadomego działania użytkownika, jedynie na bazie protokołów sieciowych, takich jak SMB, RDP czy FTP. Z kolei wirusy komputerowe najczęściej korzystają z klasycznych metod społecznego inżynierii – atakują poprzez załączniki w wiadomościach e-mail (phishing), makra w dokumentach, fałszywe aktualizacje oprogramowania oraz zainfekowane strony internetowe czy reklamy (malvertising). Bardzo dużą rolę w rozpowszechnianiu złośliwego oprogramowania odgrywa również wymiana plików przez zewnętrzne nośniki danych (pendrive’y, dyski przenośne), gdzie nawet krótki kontakt z zarażonym urządzeniem pozwala na kopiowanie wirusa do nowego środowiska. Cyberprzestępcy coraz częściej korzystają z botnetów, czyli sieci przejętych komputerów, w celu masowego rozsyłania spamu, infekowania kolejnych maszyn oraz inicjowania ataków rozproszonych (DDoS), w których skala rozprzestrzeniania się zagrożenia jest niemal nieograniczona – wszystko zależy od liczby połączonych urządzeń oraz skuteczności mechanizmów samoreplikacji lub ukrywania aktywności przed narzędziami ochronnymi.

W dynamicznie rozwijającym się świecie cyfrowym hakerzy nieustannie opracowują nowe taktyki, wykorzystując nie tylko słabości technologiczne, ale i psychologiczne, aby skłonić użytkowników do nieświadomego udziału w rozprzestrzenianiu szkodliwego kodu. Stosowanie fałszywych stron logowania (typu phishing), podszywanie się pod legalne serwisy oraz wykorzystanie popularnych wydarzeń publicznych (np. pandemie, akcje charytatywne czy premiery znanych programów) to chętnie wykorzystywane mechanizmy wywołujące zaufanie lub poczucie pilności, co skutkuje podjęciem nieprzemyślanych decyzji – klikaniem linków, wprowadzaniem danych logowania lub instalacją podejrzanych aplikacji. Wirusy i robaki często uaktywniają się również w ramach tak zwanych ataków łańcuchowych, czyli eksploracji wielu punktów wejścia jednocześnie: od szyfrowania i usuwania danych po przechwytywanie danych uwierzytelniających oraz przekierowanie ruchu sieciowego do kontrolowanych przez cyberprzestępców serwerów Command & Control (C&C). Dla uzyskania jeszcze większego zasięgu wykorzystywane są mechanizmy automatycznego rozsyłania zainfekowanych plików do wszystkich kontaktów z książki adresowej lub poprzez masowe publikacje na platformach społecznościowych, gdzie przekazywane treści zachęcają innych użytkowników do interakcji i nieświadomego udziału w dystrybucji zagrożeń. W dużych przedsiębiorstwach dodatkowym problemem są połączenia VPN i zdalny dostęp do środowisk firmowych, które — przy braku wieloskładnikowej autoryzacji czy odpowiedniego audytu bezpieczeństwa — otwierają cyberprzestępcom niemal nieograniczone możliwości penetracji systemu. Wspomniane wyżej mechanizmy coraz częściej łączone są z zaawansowaną automatyzacją i sztuczną inteligencją, co ułatwia wykorzystywanie słabych punktów infrastruktury w czasie rzeczywistym, zwiększając ryzyko szybkiego i szerokiego rozprzestrzenienia się nawet bardzo skomplikowanych zagrożeń w całych ekosystemach sieciowych.

Jak chronić się przed robakami i wirusami?

Skuteczna ochrona przed robakami komputerowymi i wirusami wymaga kompleksowego, wielowarstwowego podejścia, które łączy odpowiednie narzędzia technologiczne, dobre praktyki użytkownika oraz bieżącą edukację w zakresie cyberbezpieczeństwa. Kluczowym elementem zabezpieczenia własnych urządzeń jest instalacja renomowanego, regularnie aktualizowanego oprogramowania antywirusowego i antymalware. Tego typu rozwiązania wykorzystują zaawansowane algorytmy heurystyczne, które wychwytują zarówno znane, jak i nowe zagrożenia pojawiające się w sieci. Ważne jest, by programy ochronne działały przez cały czas w tle, skanowały wszystkie pobrane pliki, załączniki poczty elektronicznej oraz aktualizowały swoje bazy zagrożeń niemal na bieżąco. Systematyczne aktualizacje nie dotyczą wyłącznie antywirusów – niezwykle istotne jest również regularne uaktualnianie całego systemu operacyjnego oraz wszystkich zainstalowanych aplikacji użytkowych, przeglądarek czy wtyczek. Wielu robaków komputerowych, takich jak Sasser czy Conficker, wykorzystywało globalnie luki bezpieczeństwa w systemach, które od dawna były już załatane aktualizacjami – ofiarami padali głównie ci użytkownicy, którzy zaniedbali ten ważny aspekt zabezpieczeń. Automatyczne aktualizacje powinny być domyślnie włączone zarówno na komputerach osobistych, jak i w środowiskach korporacyjnych. Ponadto należy wyeliminować zbędne usługi i porty sieciowe, których nie używamy, a które mogą okazać się furtką do infekcji. W przypadku firm niezastąpione okazują się zapory ogniowe oraz systemy wykrywania włamań IDS/IPS, które monitorują ruch w sieci i blokują podejrzane aktywności – to właśnie robaki komputerowe bardzo często starają się przenikać do zasobów organizacji przez słabo zabezpieczone fragmenty infrastruktury.

Istotnym filarem ochrony jest świadome, odpowiedzialne korzystanie z urządzeń i internetu. Statystyki pokazują, że znaczna część infekcji wirusowych i ataków robaków wynika z nieostrożności użytkowników – otwierania podejrzanych wiadomości e-mail, klikania w nieznane linki czy pobierania plików z niezweryfikowanych źródeł. Każde załączniki, nawet te przesłane przez znajomych, warto przeanalizować i przeskanować, szczególnie jeśli pojawiają się w nietypowym kontekście. Podstawową zasadą jest nieuruchamianie plików .exe, .bat, .scr lub makr w dokumentach tekstowych, jeśli nie mamy stuprocentowej pewności co do ich pochodzenia. Wielu cyberprzestępców wykorzystuje tzw. phishing, czyli podszywanie się pod zaufane osoby lub instytucje, by wyłudzić zaufanie i nakłonić użytkownika do wykonania szkodliwego działania. Regularna edukacja w zakresie socjotechniki, rozpoznawania prób oszustw oraz prowadzenia szyfrowanej komunikacji znacząco ogranicza ryzyko zainfekowania. Zabezpieczenie fizycznego dostępu do urządzeń również ma niebagatelne znaczenie – stosowanie silnych, unikalnych haseł do wszystkich kont, dwuetapowa weryfikacja (2FA), blokowanie komputerów w trybie bezczynności i korzystanie z menadżerów haseł. Kolejną warstwą ochrony jest rozsądne wykorzystanie nośników zewnętrznych, takich jak USB – każda pamięć powinna zostać przeskanowana przed podłączeniem do urządzenia. Korporacje często blokują automatyczne uruchamianie zewnętrznych nośników, aby ograniczyć ryzyko instalacji wirusów sektorowych czy rootkitów. W praktyce warto także regularnie wykonywać kopie zapasowe najważniejszych plików na oddzielnych, offline’owych nośnikach, co pozwala szybko odzyskać dane w razie ataku ransomware. W środowiskach firmowych niezbędne są szkolenia bezpieczeństwa, polityka dostępu i profilaktyczne testy penetracyjne wykazujące słabe punkty infrastruktury. Coraz większe znaczenie mają również technologie monitoringu aktywności sieciowej oparte na sztucznej inteligencji, potrafiące szybciej wykrywać nietypowe zachowania mogące świadczyć o aktywności robaka lub nowego typu malware. Wszystkie powyższe aspekty – od technologii przez procedury aż po kształtowanie świadomości – składają się na skuteczną strategię obrony przed złośliwym oprogramowaniem, która pozwala minimalizować ryzyko utraty danych, kompromitacji i wielowymiarowych strat finansowych i wizerunkowych.

Najczęstsze pytania o robaki komputerowe i wirusy

Wśród użytkowników komputerów oraz osób odpowiedzialnych za bezpieczeństwo IT, często pojawiają się pytania dotyczące rozpoznawania, działania i zwalczania robaków komputerowych oraz wirusów. Czym różnią się od siebie pod względem symptomów zakażenia i jak można je wykryć? W przypadku wirusów komputerowych, objawy infekcji mogą obejmować nagłe spowolnienie systemu, pojawianie się dziwnych komunikatów lub plików, awarie aplikacji, a nawet utratę dostępu do ważnych danych. Robaki zaś, przez swoją autonomię i zdolność do szybkiej replikacji w sieciach komputerowych, często pozostają niewidoczne do momentu zauważenia wzmożonego ruchu sieciowego, nagłego wyczerpania zasobów serwerów, czy masowych ataków typu DDoS. Osoby pytają też, jak sprawdzić, czy komputer jest zainfekowany – podstawowym narzędziem są aktualne programy antywirusowe i antimalware, jednak w bardziej zaawansowanych przypadkach niezbędne są profesjonalne narzędzia do analizy ruchu sieciowego oraz monitorowania integralności systemu. Złożoność współczesnych zagrożeń sprawia, że nie wszystkie odmiany szkodliwego oprogramowania zostaną wykryte od razu, dlatego w firmach coraz powszechniejsza staje się segmentacja sieci, zaawansowane systemy SIEM, a także regularne kopie zapasowe, które pozwalają na szybkie przywrócenie systemu w razie poważnej infekcji. W kontekście edukacji użytkowników często pada pytanie, jak można nieświadomie sprowadzić do siebie zagrożenie – odpowiedź to przede wszystkim kliknięcie w linki w fałszywych e-mailach, ściągnięcie „darmowych” programów z niepewnych źródeł, korzystanie z pendrive’ów z nieznanego pochodzenia czy pomijanie aktualizacji systemowych, które naprawiają wykryte podatności.

Innym często pojawiającym się pytaniem jest to, czy sam program antywirusowy wystarczy do ochrony przed wszystkimi rodzajami cyberzagrożeń. Chociaż antywirus jest niezbędnym elementem każdej strategii bezpieczeństwa, w praktyce stanowi on tylko jeden z elementów ochrony – nowoczesne ataki coraz częściej wykorzystują luki typu zero-day, z którym nawet najlepsze oprogramowanie może mieć trudność w szybkim reagowaniu. Szczególnie w przypadku robaków, które potrafią zainfekować urządzenia w krótkim czasie bez udziału użytkownika, istotne stają się regularne aktualizacje oprogramowania, stosowanie silnych i unikalnych haseł oraz wieloskładnikowa autoryzacja przy dostępie do kluczowych zasobów. Wiele osób zastanawia się, czy korzystanie z systemów opartych na Linux lub macOS chroni przed wirusami i robakami – rzeczywiście, te platformy są rzadziej celem masowych ataków, jednak cyberprzestępcy tworzą również złośliwe oprogramowanie dedykowane innym niż Windows systemom operacyjnym, dlatego ochrona powinna być wielowarstwowa, niezależnie od wykorzystywanej platformy. Popularnym pytaniem są także kwestie aktualnych trendów w cyberatakach – coraz częściej spotykane są infekcje łączące różne typy malware, np. robaków, ransomware i trojanów jednocześnie, co znacząco utrudnia ich neutralizację. Użytkownicy pytają również, jak rozpoznawać i unikać nowoczesnych ataków phishingowych oraz jak identyfikować wiarygodność otrzymywanych wiadomości – kluczowe jest sprawdzanie nadawcy, nieklikanie w podejrzane linki, unikanie otwierania nieoczekiwanych załączników oraz stosowanie uwierzytelniania dwuskładnikowego. Ważnym zagadnieniem są również pytania o przywracanie systemu po infekcji – eksperci zalecają przeprowadzenie pełnego skanowania urządzeń, odizolowanie zainfekowanych komputerów od sieci, a w przypadku poważnej infekcji – formatowanie dysku i odtwarzanie danych tylko z bezpiecznych, nienaruszonych backupów. Warto także podkreślić, że na rynku pojawia się coraz więcej rozwiązań opartych na sztucznej inteligencji, służących do automatycznej analizy zachowań aplikacji i wykrywania anomalii w sieci, co zwiększa skuteczność reakcji na niestandardowe zagrożenia i pozwala szybciej wykrywać nawet te formy malware, które są nowe i nierozpoznawalne przez tradycyjne bazy sygnatur. Odpowiednia świadomość i połączenie sprawdzonych metod prewencji oraz nowoczesnych technologii znacząco zwiększa szanse na uniknięcie groźnych konsekwencji infekcji robakami komputerowymi i wirusami, zarówno dla osób prywatnych, jak i całych organizacji.

Podsumowanie

Robaki komputerowe i wirusy to różne typy złośliwego oprogramowania, które zagrażają bezpieczeństwu naszych urządzeń. Kluczową różnicą jest sposób rozprzestrzeniania: robaki działają samodzielnie, bez udziału użytkownika, natomiast wirusy wymagają akcji człowieka i pliku-hostu. Poznanie tych cech ułatwia lepszą ochronę przed infekcjami. Pamiętajmy o regularnych aktualizacjach oprogramowania, stosowaniu antywirusów oraz zachowaniu ostrożności podczas korzystania z Internetu. Im więcej wiemy o zagrożeniach, tym skuteczniej zabezpieczymy nasze dane.