Poznaj różnice między wirusem, robakiem i trojanem oraz dowiedz się, jak skutecznie chronić się przed cyberzagrożeniami. Praktyczny przewodnik!

Spis treści

- Czym są wirusy komputerowe – definicja i mechanizmy działania

- Robaki komputerowe – jak się rozprzestrzeniają i jakie stanowią zagrożenie

- Trojany – metody działania i przykłady ataków

- Różnice między wirusem, robakiem a trojanem

- Najczęstsze rodzaje malware i ich skutki

- Jak chronić się przed cyberzagrożeniami – praktyczne porady

Czym są wirusy komputerowe – definicja i mechanizmy działania

Wirusy komputerowe to jedne z najbardziej znanych i zarazem niebezpiecznych rodzajów malware, które od dekad sieją spustoszenie w systemach komputerowych na całym świecie. Nazwa „wirus” pochodzi od analogii do wirusów biologicznych, ponieważ zarówno jedne, jak i drugie mają zdolność do replikacji i rozprzestrzeniania się, wykorzystując do tego celu organizm gospodarza – w przypadku komputerów są nim najczęściej pliki lub sektory rozruchowe. Wirusy są programami lub fragmentami kodu zaprojektowanymi przez cyberprzestępców lub osoby o złych zamiarach z zamiarem nieautoryzowanego modyfikowania, uszkadzania lub niszczenia danych oraz paraliżowania działania systemów komputerowych. Kluczowym elementem definicji wirusa jest jego zdolność do samoreplikacji – wirus przyczepia się do określonego, istniejącego już pliku wykonywalnego, dokumentu lub innego nośnika danych, a następnie po uruchomieniu wraz z zainfekowanym plikiem rozpoczyna swoją aktywność. Oznacza to, że by wirus mógł się rozprzestrzeniać, konieczne jest zwykle uruchomienie zainfekowanego pliku przez użytkownika. Wirusy mogą przybierać najróżniejsze formy – od prostych programów modyfikujących pliki systemowe czy niszczących dane, po zaawansowane konstrukcje ukrywające swoją obecność przed oprogramowaniem antywirusowym, a nawet samoistnie aktualizujące swój kod i metody działania.

Mechanizmy działania wirusów komputerowych są skomplikowane i ewoluują razem z rozwojem technologii informatycznych. Najczęściej ich cykl życia rozpoczyna się od momentu pobrania i uruchomienia zainfekowanego pliku lub programu, załącznika w e-mailu, nośnika USB, czy poprzez luki w zabezpieczeniach systemu operacyjnego lub aplikacji. Po aktywacji wirus podejmuje działania zależne od swojego typu i celu, który zamierzają osiągnąć jego twórcy. Mogą to być proste akcje, jak powielanie siebie i infekowanie kolejnych plików w systemie, ale często także bardziej szkodliwe procesy, jak usuwanie lub szyfrowanie danych, kradzież informacji, przekierowywanie na złośliwe strony internetowe, czy też umożliwianie zdalnego dostępu do zainfekowanego komputera. Nowoczesne wirusy często stosują techniki kamuflażu, takie jak polimorfizm (zmiana swojego kodu podczas każdej infekcji) czy steganografia (ukrywanie kodu wirusa w innych plikach), co skutcznie utrudnia ich wykrywanie przez tradycyjne programy antywirusowe. Dodatkowo, mogą wykorzystywać uprawnienia systemowe w celu wyłączenia środków bezpieczeństwa, przejmowania kontroli nad zainstalowanym oprogramowaniem lub eskalacji uprawnień. Znane są również tzw. bomby logiczne, czyli wirusy aktywujące się w określonym czasie lub po spełnieniu określonego warunku, co czyni je szczególnie trudnymi do wykrycia i neutralizacji na czas. Przykłady działania wirusów obejmują zarówno destrukcyjne ataki wymierzone w całe organizacje – powodujące utratę krytycznych danych i przerwy w działaniu systemów – jak i masowe infekowanie komputerów prywatnych użytkowników, którzy często nie zdają sobie sprawy z obecności zagrożenia. Dlatego zrozumienie definicji oraz mechanizmów działania wirusów komputerowych jest kluczowe, by móc skutecznie zapobiegać ich szkodliwym skutkom w codziennym korzystaniu z technologii.

Robaki komputerowe – jak się rozprzestrzeniają i jakie stanowią zagrożenie

Robaki komputerowe, znane również jako „worms”, to szczególny typ złośliwego oprogramowania, który różni się istotnie od wirusów zarówno mechanizmem działania, jak i sposobem rozprzestrzeniania. Najważniejszą cechą robaków jest ich zdolność do samodzielnego przenikania przez sieci i systemy komputerowe bez konieczności interakcji użytkownika i bez przyłączania się do istniejących plików czy aplikacji. Robak funkcjonuje jako samodzielny program i jest zaprojektowany tak, aby replikować się i przesyłać kopie samego siebie na inne urządzenia w sieci, wykorzystując luki w zabezpieczeniach systemów operacyjnych lub popularnych aplikacji sieciowych. Najczęstszą ścieżką infekcji są protokoły sieciowe, takie jak poczta elektroniczna, sieci lokalne (LAN) czy Internet. Wystarczy, że osoby korzystające z tych samych zasobów sieciowych mają aktywne i niezabezpieczone połączenia, aby robak mógł szybko rozprzestrzenić się na dużą skalę – niekiedy w ciągu kilku minut od uwolnienia do sieci. Przykładami najsłynniejszych ataków robaków są m.in. „ILOVEYOU”, „Code Red”, „SQL Slammer” czy „WannaCry” – każdy z nich pokazał, jak błyskawicznie mogą się rozprzestrzeniać tego typu zagrożenia i jak wielkie straty mogą powodować na światową skalę.

Robaki komputerowe stanowią unikalny rodzaj zagrożenia, ponieważ ich celem rzadko jest jedynie lokalne uszkodzenie czy zniszczenie danych. Główną cechą odróżniającą je od wirusów jest możliwość działania całkowicie automatycznego – robaki często nie wymagają żadnej aktywności ze strony użytkownika, by zainicjować infekcję i rozpocząć propagację. Często wykorzystują zaawansowane techniki skanowania sieci w poszukiwaniu podatnych urządzeń i automatycznie instalują się na nowych celach, eksploatując niezaktualizowane oprogramowanie lub słabe hasła dostępu. Z racji swojej architektury robaki komputerowe mogą siać spustoszenie na bardzo dużą skalę: przeciążając sieci, powodując utratę dostępu do kluczowych usług, blokując serwery lub prowadząc do wycieku poufnych danych. W przeciwieństwie do tradycyjnych wirusów, które często polegają na użytkowniku wykonującym zainfekowany plik, robaki są w stanie same w sobie przeprowadzić zmasowany atak DDoS, skrycie instalować kolejne typy złośliwego oprogramowania (np. ransomware), udostępniać cyberprzestępcom furtki do systemów wewnętrznych czy stać się elementem tzw. botnetów – rozproszonych sieci komputerów wykorzystywanych masowo do prowadzenia przestępstw w internecie. Dodatkowe zagrożenie stanowi fakt, że odmiany robaków nieustannie ewoluują: coraz częściej posiadają one cechy mieszane, łącząc w sobie funkcjonalności robaka, wirusa i trojana, co jeszcze bardziej utrudnia ich wykrycie i eliminację. Współczesne robaki są ponadto często wyposażone w mechanizmy pozwalające na szyfrowanie komunikacji z serwerami kontrolującymi atak, wykorzystywanie technik ukrywania śladów (tzw. rootkity) oraz automatyczne aktualizacje kodu szkodliwego, co czyni je jednym z najniebezpieczniejszych narzędzi cyberprzestępców w XXI wieku.

Trojany – metody działania i przykłady ataków

Trojany, znane szerzej jako konie trojańskie, stanowią jedną z najbardziej podstępnych form złośliwego oprogramowania, których siła tkwi w ukrywaniu swoich prawdziwych zamiarów. Kluczową cechą trojanów jest fakt, że nie powielają się same – ich infekcja wymaga najczęściej działania użytkownika, który – niczego nieświadomy – instaluje zarażony plik, aplikację lub wtyczkę. Atak trojański opiera się na podszywaniu się pod przydatne lub nieszkodliwe oprogramowanie, takie jak wiadomości e-mail zawierające ważne załączniki, aktualizacje popularnych programów czy pirackie wersje gier i programów, które w istocie mają ukryty złośliwy kod. Po uruchomieniu trojana system operacyjny oraz użytkownik nie zauważają zwykle żadnych podejrzanych symptomów – to z tego powodu konie trojańskie są tak skuteczne i groźne. W rzeczywistości trojan potrafi stać się tzw. wrotami do systemu, umożliwiając przestępcom przejęcie pełnej kontroli nad zainfekowanym komputerem: od rejestrowania naciśnięć klawiszy (keyloggery), przez nagrywanie obrazu z kamery i mikrofonu, aż po zdalne przejęcie pulpitu. Zwykle trojany instaluje się w ramach kampanii phishingowych oraz fałszywych aktualizacji, coraz częściej także na smartfonach oraz urządzeniach IoT, które bywają mniej chronione. Warto podkreślić, że odmiennie niż wirusy czy robaki, trojan nie musi wywoływać żadnych zmian w plikach systemowych, dzięki czemu skutecznie unika klasycznych skanerów antywirusowych. Jego przemyślana architektura pozwala cyberprzestępcom na długofalowe działanie w ukryciu – od kradzieży danych logowania i informacji bankowych, przez instalację kolejnych modułów ransomware lub spyware, aż po włączenie sprzętu ofiary do botnetu wykorzystywanego do masowych ataków typu DDoS lub rozsyłania spamu. Mechanizmy dystrybucji trojanów ewoluują: pojawiają się nie tylko w załącznikach poczty e-mail, ale także na stronach internetowych, w zainfekowanych reklamach lub poprzez platformy do współdzielenia plików.

Przykłady znanych ataków trojańskich z ostatnich lat doskonale ilustrują ich złożoność oraz skalę zagrożenia. Jednym z najbardziej rozpoznawalnych był Zeus, którego głównym zadaniem była kradzież danych uwierzytelniających do bankowości elektronicznej. Zeus działał niepostrzeżenie, przekierowując ruch sieciowy lub przechwytując loginy oraz hasła podczas logowania się użytkownika na prawdziwych stronach banków. Trojan Emotet, początkowo zaprojektowany jako trojan bankowy, z czasem ewoluował w wielofunkcyjną platformę do instalacji kolejnych złośliwych modułów, takich jak ransomware czy spyware. Współczesne trojany są projektowane w taki sposób, by dynamicznie się aktualizować i dostosowywać do środowiska ofiary, coraz częściej szyfrują komunikację z serwerami dowodzenia, a ich neutralizacja staje się wyzwaniem nawet dla wyspecjalizowanych zespołów IT. Kolejnym przykładem jest trojan Dridex, który wykorzystywany jest do kradzieży informacji finansowych oraz rozsyłania złośliwych dokumentów Worda, zawierających makra instalujące złośliwy kod – ataki z jego udziałem zainfekowały setki tysięcy komputerów na całym świecie. Warto też wspomnieć o trojanach ransomware, takich jak NotPetya czy Locky, które po zainstalowaniu się na urządzeniu szyfrują dane użytkownika, żądając okupu za odszyfrowanie plików. Ich zdolność ukrywania się oraz atakowania zarówno użytkowników indywidualnych, jak i dużych organizacji, sprawia, że konie trojańskie pozostają jednym z głównych narzędzi współczesnej cyberprzestępczości. Największym zagrożeniem związanym z trojanami jest ich adaptacyjność oraz możliwość zintegrowania z innymi rodzajami malware, co pozwala na wielopoziomowe ataki – od cichej inwigilacji po spektakularne exfiltracje danych wrażliwych. Zrozumienie mechanizmów działania trojanów oraz metod ich rozprzestrzeniania się jest niezbędne do budowania skutecznej strategii ochrony przed coraz bardziej wyrafinowanymi cyberatakami, które mogą uderzyć zarówno w użytkowników indywidualnych, jak i przedsiębiorstwa oraz instytucje publiczne.

Różnice między wirusem, robakiem a trojanem

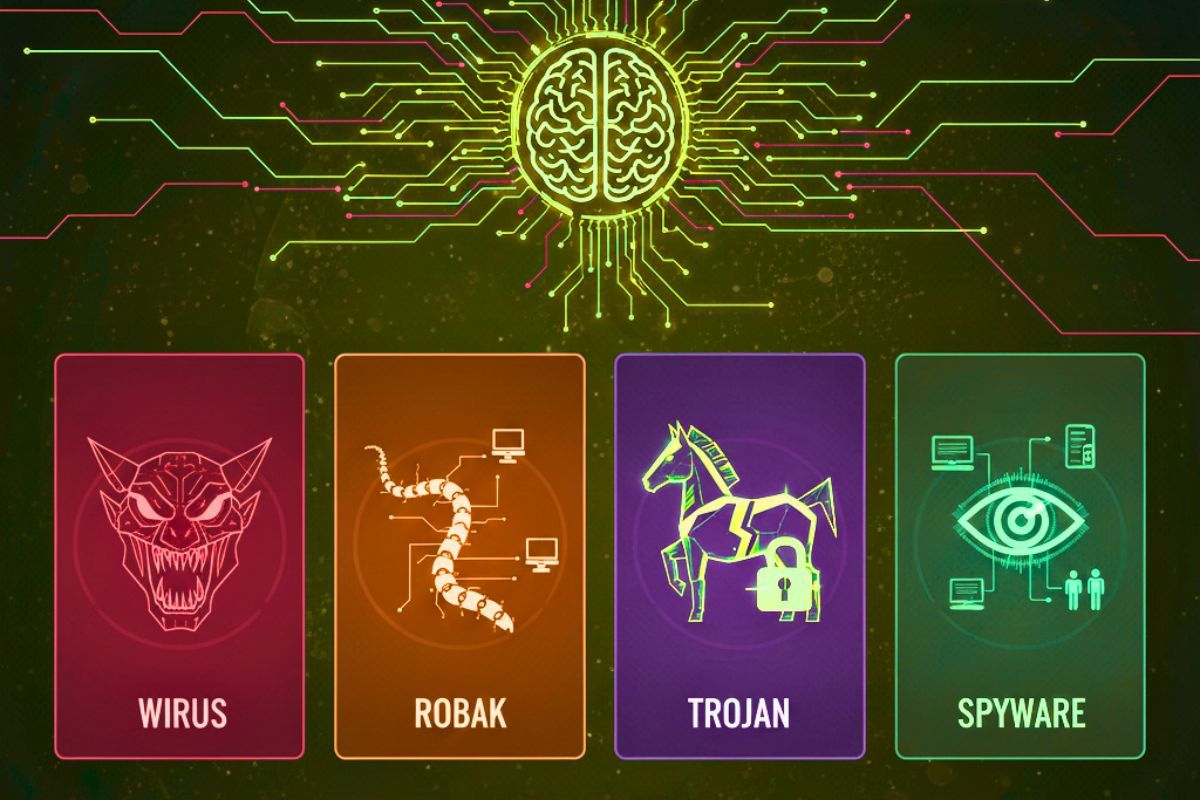

Choć terminy „wirus”, „robak” oraz „trojan” są często stosowane zamiennie w codziennym języku, każda z tych form złośliwego oprogramowania reprezentuje odmienny mechanizm działania, sposób infekcji oraz cel ataku. Kluczowa różnica leży przede wszystkim w sposobie rozprzestrzeniania się: wirusy komputerowe wymagają interakcji użytkownika, aby się aktywować – najczęściej dołączają się do legalnych plików i są uruchamiane wraz z nimi. Z identycznością biologicznych wirusów, po uruchomieniu w systemie replikują się i rozprzestrzeniają na inne pliki, nierzadko powodując uszkodzenie danych lub uniemożliwiając korzystanie z komputera. W przeciwieństwie do tego, robaki komputerowe (ang. worms) są samowystarczalne i potrafią rozprzestrzeniać się bez pomocy użytkownika. Zazwyczaj wykorzystują podatności w systemach operacyjnych lub usługach sieciowych, wyszukując luki zabezpieczeń, by powielać się i infekować kolejne urządzenia w sposób automatyczny. Efektivność robaków sprawia, że często prowadzą do gwałtownego rozprzestrzeniania się ataków na setki tysięcy komputerów w bardzo krótkim czasie, co przekłada się na realne zagrożenia na poziomie całych sieci firmowych oraz instytucji rządowych.

Trojan natomiast to narzędzie, które działa podstępnie i w ukryciu – jego charakterystyczną cechą nie jest automatyczne powielanie się w systemie czy sieci, lecz podszywanie się pod przydatny, najczęściej pożądany program lub plik. Otwierając taki plik – czy to załącznik otrzymany mailem, czy pozornie niewinną aplikację z nieznanego źródła – użytkownik dobrowolnie instaluje trojana na swoim urządzeniu. Często to właśnie element socjotechniki (np. fałszywa wiadomość e-mail, która skłania odbiorcę do pobrania „ważnego dokumentu”) stanowi największe ryzyko w kontekście trojanów. Po instalacji trojan działa w tle, umożliwiając cyberprzestępcy zdobycie dostępu do zasobów, kradzież danych, czy zdalne przejęcie kontroli nad urządzeniem. W odróżnieniu od wirusów i robaków, trojan nie koncentruje się na samozakażaniu kolejnych plików lub urządzeń, lecz na ukrytym otwieraniu „tylnych drzwi” do systemu. W praktyce więc, wirusy najbardziej zagrażają poprzez niszczenie lub uszkadzanie danych, robaki poprzez błyskawiczną propagację i zablokowanie sieci, zaś trojany poprzez kradzież informacji, śledzenie aktywności, szpiegowanie oraz umożliwianie kolejnych ataków, takich jak ransomware lub pobieranie dodatkowego złośliwego oprogramowania. Ważny jest także aspekt wykrywalności – klasyczne wirusy i robaki są stosunkowo łatwo identyfikowane przez oprogramowanie antywirusowe z racji charakterystycznych czynności w systemie (replikacja, nietypowy ruch sieciowy), natomiast trojany często unikają wykrycia, imitirując zwykłą aktywność programów użytkowych. Nie można zapominać, że granice między tymi kategoriami coraz częściej się zacierają: nowoczesne cyberzagrożenia łączą cechy wirusów, robaków i trojanów w jednym narzędziu, czyniąc je jeszcze trudniejszymi do zwalczania. Niemniej zrozumienie tych fundamentalnych różnic jest podstawą do skutecznego budowania strategii ochrony przed cyberatakami – zarówno w wymiarze technologicznym (właściwa konfiguracja zabezpieczeń, aktualizacje systemów), jak i w sferze edukacji użytkowników (rozpoznawanie zagrożeń, unikanie podejrzanych załączników i linków czy regularne wykonywanie kopii zapasowych danych).

Najczęstsze rodzaje malware i ich skutki

Współczesny świat cyfrowy roi się od różnorodnych rodzajów złośliwego oprogramowania, które, choć często nazywane zbiorczo „malware”, znacząco różnią się mechanizmami działania, celami oraz skalą zagrożenia. Poza klasycznymi wirusami, robakami i trojanami należy wyróżnić kilka szczególnie niebezpiecznych i powszechnie spotykanych typów cyberzagrożeń. Ransomware to rodzaj malware, który w ostatnich latach zyskał ogromną popularność wśród cyberprzestępców. Działa poprzez szyfrowanie plików na dysku ofiary, a następnie żądanie okupu za ich odszyfrowanie, często grożąc trwałym zniszczeniem danych lub publikacją informacji w razie niezapłacenia. Przykłady, takie jak WannaCry czy NotPetya, sparaliżowały globalne przedsiębiorstwa i infrastrukturę krytyczną, powodując wielomilionowe straty. Z kolei spyware, czyli oprogramowanie szpiegujące, działa zwykle w ukryciu, monitorując aktywność użytkownika, rejestrując naciskane klawisze (keyloggery), przechwytując dane logowania czy rejestrując historię przeglądanych stron. Efektem instalacji spyware może być nie tylko kradzież tożsamości i poufnych informacji, lecz także utrata kontroli nad własnymi finansami czy kontami w mediach społecznościowych. Adware to złośliwe oprogramowanie skoncentrowane na wyświetlaniu niechcianych reklam, często w nachalny i trudny do usunięcia sposób. Choć adware zwykle nie wyrządza bezpośrednich szkód w systemie, drastycznie spowalnia pracę urządzenia i może być bramą do innych poważniejszych infekcji. Rootkity stanowią osobną, szczególnie niebezpieczną kategorię malware – ich zadaniem jest ukrywanie obecności innych złośliwych programów w systemie. Przez manipulowanie kluczowymi funkcjami systemu operacyjnego, rootkity umożliwiają atakującym utrzymanie dostępu do infekowanej maszyny przez długi czas praktycznie bez możliwości wykrycia przez użytkownika lub tradycyjne oprogramowanie zabezpieczające. Zainfekowanie rootkitem umożliwia przeprowadzanie bardziej zaawansowanych ataków, włącznie z przechwytywaniem komunikacji z siecią, instalowaniem dodatkowych komponentów czy przyznawaniem uprawnień administracyjnych przestępcom. Kolejną groźną kategorią są botnety – sieci komputerów zainfekowanych złośliwym kodem (botami), wykorzystywane do zmasowanych ataków DDoS, rozsyłania spamu czy przeprowadzania akcji szpiegowskich. Użytkownicy zwykle nawet nie zauważają, że ich urządzenie stało się częścią botnetu, ale skutki mogą być odczuwalne w postaci zwolnienia łącza internetowego, wzrostu zużycia zasobów bądź nawet prawnych problemów, jeśli komputer zostanie użyty do przestępstwa.

Różne rodzaje złośliwego oprogramowania często łączą swoje funkcjonalności, tworząc wieloczynnikowe zagrożenia, które skutkują głębokimi, często nieodwracalnymi zmianami w systemie i prywatności użytkownika. Przykładowo, współczesny banking malware nie tylko wykrada dane uwierzytelniające do banku, ale też potrafi modyfikować sesje transakcyjne w czasie rzeczywistym, omijając nawet zaawansowane zabezpieczenia, takie jak podwójna autoryzacja. Atakujący coraz częściej stosują także tzw. cryptojackery – malware służące do potajemnego kopania kryptowalut na komputerach ofiar, co przekłada się na dużą utratę wydajności sprzętu, zwiększone koszty energii elektrycznej i skrócenie żywotności urządzeń. Niebezpieczeństwo ustępuje tu nie tylko w wymiarze technicznym, ale i prawnym, gdyż nieświadomy użytkownik może np. uczestniczyć w nielegalnych działaniach wbrew własnej woli. Phishing to kolejny element układanki – o ile technicznie jest formą socjotechniki, często powiązany jest z instalowaniem trojanów czy spyware, wykorzystując fałszywe witryny i wiadomości email w celu wyłudzenia danych osobowych lub nakłonienia do pobrania zainfekowanego pliku. Skutki działania powyższych wariantów malware są bardzo zróżnicowane: od irytacji wynikającej z natłoku reklam (adware), przez utratę prywatności i pieniędzy (spyware, banking malware), utrudnienia w korzystaniu z komputera (robaki, cryptojackery), aż po całkowite zniszczenie lub zablokowanie dostępu do danych (ransomware). Niektóre typy malware, jak rootkity i botnety, mogą czynić szkody przez długie miesiące, podczas gdy inne – takie jak ransomware – atakują nagle i wymagają natychmiastowej reakcji. W epoce coraz bardziej zaawansowanych cyberzagrożeń szczególnie groźne stają się hybrydowe formy złośliwego oprogramowania, które mogą przejmować wielorakie funkcje, takie jak jednoczesne szyfrowanie danych, przechwytywanie haseł i instalacja backdoorów. Finalnie, skutki infekcji malware przekładają się nie tylko na indywidualnych użytkowników, ale również na firmy i instytucje publiczne, gdzie mogą prowadzić do kosztownych przestojów, wycieków wrażliwych danych i poważnych strat wizerunkowych – a cyberprzestępcy stale udoskonalają swoje narzędzia, przez co zagrożenia te wciąż ewoluują.

Jak chronić się przed cyberzagrożeniami – praktyczne porady

Współczesny krajobraz cyberzagrożeń wymaga od użytkowników internetu zastosowania kompleksowej strategii ochrony, która obejmuje zarówno narzędzia techniczne, jak i odpowiednie nawyki cyfrowe. Podstawową linią obrony jest regularne aktualizowanie systemu operacyjnego oraz wszystkich używanych programów – cyberprzestępcy nieustannie wyszukują i wykorzystują luki w oprogramowaniu, dlatego dostępne poprawki zabezpieczeń powinny być wdrażane natychmiast po opublikowaniu. Równie istotne jest korzystanie z renomowanego oprogramowania antymalware i antywirusowego, które nie tylko wykrywa i usuwa znane zagrożenia, ale także oferuje zaawansowane funkcje, takie jak ochrona w czasie rzeczywistym, monitorowanie ruchu sieciowego czy blokowanie podejrzanych witryn internetowych. Dobre rozwiązania bezpieczeństwa uwzględniają również firewalle, których konfiguracja pozwala kontrolować ruch wchodzący i wychodzący oraz wykrywać nietypowe próby dostępu do systemu. Oprócz standardowych zabezpieczeń, warto stosować narzędzia do analizy zachowań plików lub programów, które mogą identyfikować złośliwe oprogramowanie, zanim zostanie dodane do bazy sygnatur. Nawet najlepsze technologie nie zapewnią jednak pełnej ochrony, jeśli użytkownicy sami nie zadbają o swoje bezpieczeństwo online.

Niezwykle ważnym elementem skutecznej ochrony przed wirusami, robakami i trojanami są codzienne nawyki oraz świadomość zagrożeń. Przede wszystkim nigdy nie należy otwierać załączników ani klikać w linki pochodzące z nieznanych, niesprawdzonych lub podejrzanych źródeł, nawet jeśli wiadomość wygląda na wysłaną przez zaufaną osobę — konta mogą być przejęte i wykorzystywane do rozprzestrzeniania malware. Warto także korzystać jedynie ze sprawdzonych stron do pobierania programów i plików, a podczas instalacji oprogramowania zawsze czytać komunikaty instalatora oraz unikać instalowania zbędnych dodatków. Kluczowe znaczenie mają silne i unikalne hasła do wszystkich kont — zaleca się używanie menedżerów haseł, które umożliwiają generowanie skomplikowanych ciągów znaków oraz bezpieczne przechowywanie danych logowania. Włączenie uwierzytelniania dwuskładnikowego na newralgicznych serwisach (np. poczta e-mail, bankowość internetowa) dodatkowo ogranicza ryzyko nieautoryzowanego dostępu, nawet jeśli hasło zostanie przechwycone przez złośliwe oprogramowanie. Regularne wykonywanie kopii zapasowych danych na zewnętrznych nośnikach lub w bezpiecznych chmurach pozwala na szybkie przywrócenie informacji po udanym ataku ransomware lub innym incydencie bezpieczeństwa, minimalizując ryzyko utraty cennych plików. Bardzo skuteczne w ochronie są również szkolenia z zakresu cyberhigieny — zarówno w firmach, jak i w domowym zaciszu warto podnosić poziom świadomości na temat zagrożeń, uczyć rozpoznawania phishingu, fake newsów i fałszywych komunikatów zabezpieczeń, a także wdrażać politykę regularnej zmiany haseł i monitorowania wykorzystywanych kont. W środowisku biznesowym – szczególnie tam, gdzie przetwarzane są wrażliwe dane klientów lub tajemnice firmy – niezbędna jest polityka ograniczenia dostępu do kluczowych systemów, stosowanie segmentacji sieci, a także ciągłe monitorowanie wydarzeń bezpieczeństwa oraz szybkie reagowanie na wszelkie wykryte incydenty. Świetnym uzupełnieniem ochrony jest także korzystanie z narzędzi DNS-filtering, które blokują dostęp do stron wyłudzających dane, oraz VPN, zapewniający bezpieczne i zaszyfrowane połączenie podczas pracy zdalnej lub korzystania z publicznych sieci Wi-Fi. Zastosowanie powyższych praktyk znacząco zwiększa odporność na cyberataki, chroni przed infekcją złośliwym oprogramowaniem i minimalizuje skutki ewentualnego incydentu bezpieczeństwa.

Podsumowanie

W dzisiejszym świecie cyberzagrożenia są wszechobecne i stale ewoluują. Zrozumienie różnic między wirusem, robakiem i trojanem to klucz do skutecznej ochrony zarówno danych firmowych, jak i prywatnych. Znając charakterystykę poszczególnych zagrożeń, sposoby ich rozprzestrzeniania oraz najczęstsze przykłady działania złośliwego oprogramowania, można wdrożyć skuteczne techniki zabezpieczające. Pamiętajmy, że edukacja, ostrożność w sieci oraz regularne aktualizacje systemów znacząco minimalizują ryzyko infekcji. Chroń siebie i swoją firmę przed cyberzagrożeniami!