Dowiedz się, czym jest pretexting, jak działa ta metoda wyłudzania danych i jak skutecznie się przed nią bronić. Poznaj praktyczne wskazówki!

Spis treści

- Czym jest pretexting i jak działa?

- Pretexting a phishing – najważniejsze różnice

- Najczęstsze przykłady ataków metodą pretextingu

- Jak rozpoznać próbę wyłudzenia danych przez pretexting?

- Najlepsze praktyki i zabezpieczenia przed pretextingiem

- Rola szkoleń i edukacji w ochronie przed cyberzagrożeniami

Czym jest pretexting i jak działa?

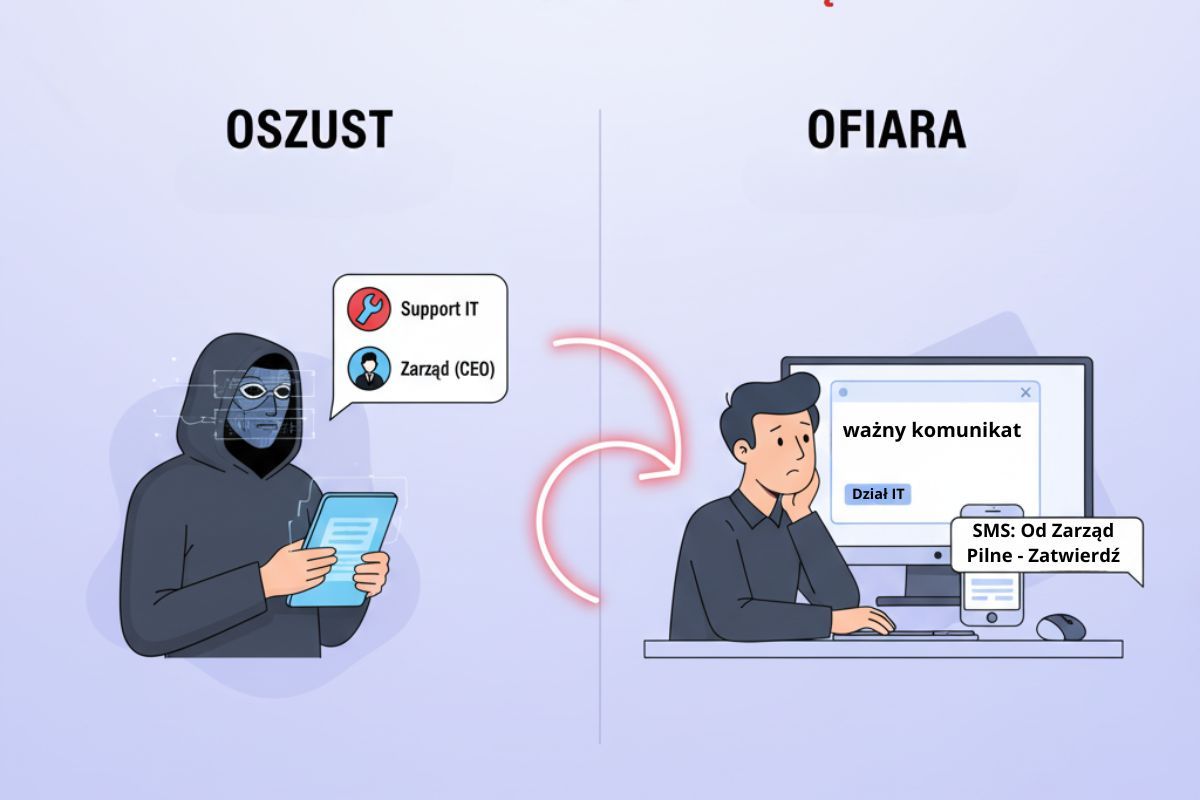

Pretexting to jedna z najskuteczniejszych metod inżynierii społecznej, wykorzystywana przez cyberprzestępców do wyłudzania poufnych informacji oraz zdobywania dostępu do systemów lub danych ofiar. Polega ona na budowaniu wiarygodnej i szczegółowej „zasłony”, czyli fałszywej tożsamości lub wymyślonej sytuacji, za pomocą której atakujący wzbudza zaufanie u swojej ofiary. Oszuści, którzy uciekają się do pretextingu, potrafią z niezwykłą precyzją przygotować się do ataku, przeprowadzając dokładny research na temat swojej ofiary, instytucji lub otoczenia, w którym ona funkcjonuje. Często gromadzą informacje z mediów społecznościowych, publicznych rejestrów, forów internetowych czy też oficjalnych stron firmowych, by jak najlepiej dopasować się do oczekiwań potencjalnej ofiary i zredukować jej czujność. Mechanizm ten jest wyjątkowo niebezpieczny, ponieważ oszust nie ogranicza się do jednej formy kontaktu — może wykorzystać rozmowę telefoniczną, korespondencję e-mailową, wiadomości w komunikatorach internetowych, a nawet fizyczne spotkanie, jeśli uzna to za konieczne. W odróżnieniu od klasycznego phishingu, pretexting wymaga od atakującego sporej wiedzy psychologicznej oraz umiejętności manipulacji, gdyż skuteczność ataku zależy od tego, na ile ofiara uwierzy w przedstawioną historię i zaangażuje się w interakcję.

Typowym przykładem pretextingu jest sytuacja, w której przestępca podaje się za pracownika instytucji zaufania publicznego, takiej jak bank, urząd skarbowy czy firma telekomunikacyjna, i kontaktuje się z ofiarą pod pretekstem konieczności zweryfikowania tożsamości, zgłoszenia nietypowej aktywności lub rozwiązania „problemu” wymagającego dostępu do newralgicznych danych. Może również podszywać się pod członka działu informatycznego w firmie, prosząc o przesłanie hasła do systemu lub nakłaniając do kliknięcia w zainfekowany link. Bardzo często stosowane są także scenariusze nawiązujące do życia prywatnego, np. kontakt z rzekomym krewnym w potrzebie lub fałszywe wezwanie do sądu. Kluczową cechą pretextingu jest dbałość o szczegóły – atakujący przygotowuje się, zbierając informacje pozwalające mu na wiarygodne potwierdzenie swojej fikcyjnej roli i odpowiedni dobór argumentów nakłaniających ofiarę do ujawnienia określonych informacji. Nierzadko, zanim przestępca przystąpi do właściwego ataku, kontaktuje się kilkukrotnie z ofiarą, stopniowo pogłębiając jej zaufanie i konsekwentnie wprowadzając w wymyśloną przez siebie narrację. Takie działania są dla niewprawionego użytkownika bardzo trudne do rozpoznania, ponieważ oszuści potrafią świetnie symulować zachowania charakterystyczne dla danej organizacji czy osoby, używać branżowego żargonu i stosować psychologiczne techniki nacisku, takie jak wywieranie presji czasu lub powoływanie się na autorytety. W rezultacie, nawet osoby świadome zagrożeń mogą paść ofiarą pretextingu, jeśli napastnik odpowiednio zbuduje atmosferę zaufania lub strachu, skłaniając do szybkiego, nieprzemyślanego działania.

Pretexting a phishing – najważniejsze różnice

Pretexting i phishing to dwie kluczowe techniki inżynierii społecznej wykorzystywane przez cyberprzestępców do wyłudzania poufnych informacji, jednak pomimo kilku podobieństw, każdy z tych ataków opiera się na innych założeniach, mechanizmach działania oraz stopniu zaawansowania. W przypadku phishingu przestępcy zwykle wysyłają masowo spreparowane wiadomości e-mail, SMS czy wiadomości na komunikatorach, które mają nakłonić odbiorcę do kliknięcia w zainfekowany link lub podania swoich danych na fałszywej stronie internetowej. Charakterystyczną cechą phishingu jest wykorzystanie elementu zaskoczenia, presji czasu oraz wzbudzenia lęku lub ciekawości – typowe są tu ostrzeżenia o rzekomym zagrożeniu konta, nieopłaconej fakturze czy atrakcyjnej ofercie, których celem jest skłonienie użytkownika do pochopnych działań. Ataki phishingowe najczęściej przeprowadzane są na szeroką skalę, co pozwala przestępcom liczyć na to, że nawet niewielki odsetek osób da się nabrać i ujawni swoje dane czy zainstaluje złośliwe oprogramowanie. Phishing nie wymaga od przestępcy szczegółowej wiedzy o ofierze – ważniejsza jest liczba wysłanych wiadomości oraz umiejętność tworzenia przekonujących treści, które wzbudzają natychmiastową reakcję ofiary. Typowe przykłady phishingu obejmują fałszywe e-maile od banku, firm kurierskich czy platform społecznościowych, nakłaniające do logowania się na spreparowanych stronach internetowych, czy też wiadomości o wygranej w nieistniejącej loterii.

Z kolei pretexting zakłada znacznie bardziej spersonalizowane i przemyślane podejście do potencjalnej ofiary. Cyberprzestępcy przygotowują się do ataku, zdobywając rozbudowane informacje na temat konkretnej osoby lub organizacji – często analizują profile w mediach społecznościowych, historię zawodową, kontakty biznesowe czy dane dostępne w publicznych rejestrach. Kluczowym elementem pretextingu jest stworzenie wiarygodnego pretekstu, czyli scenariusza, w którym napastnik podszywa się pod osobę z określonej instytucji lub środowiska (np. pracownika banku, urzędnika, partnera biznesowego czy nawet kolegę z pracy) i stopniowo buduje zaufanie swojej ofiary w trakcie bezpośredniej konwersacji – telefonicznej, e-mailowej, a niekiedy podczas spotkania twarzą w twarz. Proces ten jest zazwyczaj rozciągnięty w czasie, pozwala na głębszą manipulację oraz wykorzystanie zdobytych wcześniej informacji do utwierdzenia ofiary w przekonaniu, że ma do czynienia z kimś autentycznym i godnym zaufania. W odróżnieniu od phishingu, pretexting bazuje nie tyle na masowym wysyłaniu wiadomości i liczeniu na łut szczęścia, ile na indywidualnym podejściu, które wymaga dużych umiejętności psychologicznych, znajomości ludzkich zachowań oraz perfekcyjnego opanowania sztuki przekonywania. Przestępca stosujący pretexting często wychodzi poza kontakt elektroniczny – potrafi zadzwonić do ofiary, podać szczegóły rozmów, do których wcześniej uzyskał dostęp, czy też podczas osobistego spotkania zdobyć dane uwierzytelniające, których nie udałoby się pozyskać w sposób masowy.

Najczęstsze przykłady ataków metodą pretextingu

Pretexting zyskuje na popularności wśród cyberprzestępców ze względu na swoją skuteczność i wszechstronność. Najczęściej spotykane scenariusze obejmują podszywanie się pod pracownika banku, administratora firmy, organy ścigania, przedstawicieli urzędów oraz osoby prywatne powiązane z ofiarą. Jednym z typowych przykładów jest kontakt telefoniczny od rzekomego konsultanta banku, który informuje o podejrzanej aktywności na koncie i prosi o weryfikację danych, kodów autoryzacyjnych lub loginów. Przestępcy doskonale przygotowują się do takiej rozmowy, posługując się danymi pozyskanymi np. z mediów społecznościowych lub wycieków danych, aby wzbudzić poczucie autentyczności. Innym popularnym scenariuszem jest pretexting w środowisku pracy – ktoś podszywa się pod nowego pracownika działu IT lub audytora i przekonuje pracowników do przekazania haseł, udostępnienia komputera lub wejścia na fałszywą stronę. Takie działania często przebiegają w kilku etapach: najpierw napastnik zdobywa zaufanie ofiary, dla uwiarygodnienia powołując się na konkretne, znane jej osoby, projekty lub wydarzenia firmowe. Niektórzy cyberprzestępcy wykorzystują z kolei oficjalnie brzmiące e-maile, gdzie podszywają się pod instytucje rządowe, urzędy skarbowe lub firmy kurierskie, żądając przekazania poufnych dokumentów, numerów PESEL, danych finansowych czy loginów do systemów.

Pretexting często współgra z aktualnymi wydarzeniami i trendami społecznymi – oszuści tworzą fałszywy kontekst lub pretekst, np. podszywając się pod pracownika sanepidu w czasach pandemii, przedstawiciela firmy oferującej szczepionki lub doradcę pomagającego wypełnić wniosek o dopłaty z Unii Europejskiej. Inną popularną metodą jest wykorzystywanie portali ogłoszeniowych i społecznościowych – przestępcy udają zainteresowanych kupnem lub sprzedażą przedmiotu i podczas negocjacji zdobywają potrzebne informacje, takie jak adres zamieszkania, numer konta, zdjęcie dowodu osobistego czy dane kontaktowe. Coraz częściej zdarzają się też ataki na osoby starsze, podczas których sprawcy podszywają się pod członków rodziny („na wnuczka”), urzędników czy funkcjonariuszy policji, aby wyłudzić pieniądze lub dostęp do kont bankowych. Pretexting obejmuje również sytuacje, w których napastnik kontaktuje się z działem HR jako rzekomy pracownik firmy, prosząc o wgląd w personalia, bądź podszywa się pod dostawcę usług, nakłaniając do instalacji złośliwego oprogramowania na komputerze ofiary. Skuteczność tych ataków wynika przede wszystkim z umiejętności manipulacji, dokładnego przygotowania scenariusza oraz wykorzystania presji czasu lub autorytetu. Przestępcy niejednokrotnie przeprowadzają długotrwałą obserwację ofiary i jej otoczenia, by ich historia wydawała się jak najbardziej przekonująca. W przypadku firm, pretexting bywa wykorzystywany do wyłudzania informacji biznesowych, danych dostępowych do systemów korporacyjnych czy nawet do przekierowania płatności na rachunki cyberprzestępców, udając wiarygodnego kontrahenta albo pracownika działu finansowego. Złożoność oraz różnorodność metod pretextingu sprawia, że ataki te są trudne do wykrycia, a ich rzeczywista liczba wciąż rośnie, co potwierdzają raporty branżowe związane z bezpieczeństwem cyfrowym.

Jak rozpoznać próbę wyłudzenia danych przez pretexting?

Rozpoznanie próby wyłudzenia danych w ramach pretextingu jest coraz trudniejsze, ponieważ cyberprzestępcy stale udoskonalają swoje metody, dążąc do jak największego uwiarygodnienia fałszywych historii czy tożsamości. Kluczowym elementem ataków pretextingowych jest niezwykle precyzyjne dostosowanie komunikacji do wybranej ofiary – sprawca często wie zaskakująco dużo o swoim celu dzięki informacjom z mediów społecznościowych, analizie publicznych rejestrów, a nawet wcześniejszemu wnikliwemu wywiadowi środowiskowemu. Typową oznaką pretextingu jest kontakt ze strony osoby przedstawiającej się jako przedstawiciel znanej firmy, instytucji rządowej, banku czy podmiotu administrującego systemami IT, która sugeruje, że niezbędne jest udzielenie poufnych informacji (np. danych osobowych, numerów kont bankowych, haseł, informacji o strukturze organizacyjnej czy systemach bezpieczeństwa). W przeciwieństwie do klasycznego phishingu, pretexting często nie wzbudza gwałtownych emocji, lecz jest prowadzony z chłodną precyzją i w sposób bardzo racjonalny – napastnik stosuje język branżowy, używa autentycznie brzmiących faktów czy nazw osób, stanowisk i procedur, a nawet odwołuje się do ostatnich aktywności ofiary. Oszuści często działają w przekonujący sposób, przeprowadzając dłuższe rozmowy telefoniczne, wysyłając szczegółowo przygotowane e-maile lub inicjując kontakt osobisty, podczas którego konsekwentnie utrzymują profesjonalny wizerunek. Sygnałami ostrzegawczymi mogą być prośby o szybkie działanie w sytuacjach, które normalnie wymagałyby oficjalnych kanałów lub dodatkowego potwierdzenia, np. „pilna konieczność zmiany hasła”, „problemy w systemie wymagające Twoich danych dostępowych” czy „weryfikacja tożsamości na potrzeby audytu”. Często pretekst wiąże się z groźbą utraty dostępu do usług, utrudnieniem codziennej pracy lub utratą korzyści finansowych, jeśli ofiara nie zareaguje odpowiednio szybko i nie udzieli żądanych informacji.

Warto również zwrócić uwagę na drobne, ale istotne szczegóły, które mogą demaskować atak pretextingowy. Specjaliści podkreślają, że choć cyberprzestępcy są bardzo dobrze przygotowani i wykorzystują informacje personalizujące ich przekaz, często można zauważyć nieścisłości, literówki, nienaturalne zwroty grzecznościowe lub nietypowe godziny kontaktu, odbiegające od standardowych praktyk danej instytucji. Kolejnym sygnałem alarmowym może być nacisk na zachowanie tajemnicy, „nieinformowanie przełożonych” lub prośby o przekazanie informacji wyłącznie konkretnemu pracownikowi, rzekomo by „uniknąć zamieszania”. Należy też być czujnym w sytuacjach, gdy rozmówca jest wyjątkowo uprzejmy, chętnie zdradza pozornie niewinne fakty na temat firmy lub naszej osoby, przekonując, że posiada szeroką wiedzę na temat wewnętrznych procesów. Warto mieć na uwadze, że ataki typu pretexting często opierają się na długofalowej budowie zaufania: oszust nie zawsze oczekuje podania wszystkich danych podczas pierwszej rozmowy, ale może stopniowo wciągać ofiarę w konwersację, używając podziękowań za dotychczasową współpracę i wyrażając „troskę o bezpieczeństwo”. Tego typu zachowania najlepiej rozpoznać poprzez uważne sprawdzanie autentyczności rozmówcy – na przykład weryfikując kontakt przez oficjalne kanały, porównując numer telefonu lub adres e-mail z danymi firmy, kontaktując się z działem obsługi klienta lub bezpośrednim przełożonym. Równie istotne jest zwracanie uwagi na okoliczności inicjowania rozmowy: czy sprawca sam się zgłosił, czy domaga się poufnych danych bez stosownej formalizacji, bądź wykorzystuje nietypowe środki komunikacji (prywatne komunikatory, zagraniczne numery, przejęte konta znajomych), co może wskazywać na próbę manipulacji. W praktyce, czujność i zasadniczy brak pośpiechu w reagowaniu na nietypowe prośby powinny być podstawą ochrony przed wyrafinowanymi atakami pretextingowymi, które często są skonstruowane tak, aby jak najbardziej przypominać autentyczny kontakt z zaufanym przedstawicielem wybranej organizacji.

Najlepsze praktyki i zabezpieczenia przed pretextingiem

Odpowiednia ochrona przed pretextingiem to przede wszystkim rozwijanie świadomości zagrożeń oraz wdrażanie procedur bezpieczeństwa, które skutecznie utrudniają działania cyberprzestępców. Podstawową zasadą obrony jest ograniczanie ilości udostępnianych informacji w przestrzeni publicznej, zwłaszcza w mediach społecznościowych, które często stanowią główne źródło wiedzy dla oszustów. Należy regularnie przeglądać ustawienia prywatności na używanych platformach oraz ostrożnie zarządzać danymi dotyczącymi miejsca pracy, stanowiska czy osobistych zainteresowań. Duże znaczenie ma zasada minimalizacji: nie udostępniaj danych osobowych, jeśli nie jest to absolutnie niezbędne. Na poziomie indywidualnym warto wdrożyć nawyk weryfikacji tożsamości rozmówców, zwłaszcza gdy kontaktują się oni z zaskakującą prośbą o poufne informacje. Autentyczność przedstawiciela banku, firmy czy instytucji publicznej można sprawdzić, kontaktując się z daną placówką za pomocą oficjalnych danych kontaktowych dostępnych na stronie internetowej. Szczególnie należy podchodzić z podejrzliwością do próśb o potwierdzenie haseł, numerów PESEL, danych logowania czy przelewów na podejrzane konta, nawet gdy prośby te pochodzą rzekomo od bliskiej osoby lub przełożonego. W sytuacji presji czasu i nacisku na szybkie działanie zawsze należy zachować spokój, a odpowiedzi udzielać po gruntownym przemyśleniu. Regularne szkolenia z zakresu bezpieczeństwa cyfrowego i inżynierii społecznej, organizowane zarówno w środowisku pracy, jak i w życiu prywatnym, pozwalają na utrwalenie właściwych wzorców zachowań oraz uwrażliwienie na sygnały ostrzegawcze pretextingu. Zdecydowanie rekomenduje się również ćwiczenie praktycznych scenariuszy, takich jak próby wyłudzenia danych przez telefon czy e-mail, aby poznać realne techniki działań przestępców. Ważną praktyką zarówno w firmach, jak i gospodarstwach domowych jest ustalenie jasnych procedur dotyczących autoryzacji i przekazywania informacji — przykładowo, wprowadzenie zasady, że w przypadku pilnych żądań danych osobowych lub finansowych wymagana jest dodatkowa weryfikacja przez drugą osobę.

Obok działań indywidualnych oraz szkoleń warto wykorzystywać także narzędzia technologiczne, które wspierają ochronę przed pretextingiem i innymi formami inżynierii społecznej. Pożądane jest korzystanie z programów antywirusowych, które potrafią wykrywać podejrzane wiadomości i załączniki oraz z systemów anty-phishingowych blokujących dostęp do niebezpiecznych stron internetowych. Firmy mogą wdrożyć zaawansowane systemy monitoringu aktywności w sieci, pozwalające na wykrywanie nietypowych prób wyłudzenia danych lub kontaktów podszywających się pod pracowników czy klientów. Istotne jest także wprowadzenie dwuetapowej weryfikacji (2FA) w najważniejszych procesach – jak logowanie do systemów czy autoryzacja przelewów – co utrudnia przejęcie kont nawet po skutecznym wyłudzeniu części danych. Organizacje powinny również wdrażać politykę ograniczonego dostępu, zapewniając pracownikom dostęp jedynie do tych danych, które są im faktycznie potrzebne do realizacji obowiązków. Ważnym elementem zabezpieczeń jest audytowanie oraz regularna aktualizacja procedur reagowania na incydenty bezpieczeństwa, dzięki czemu możliwe jest szybkie wykrycie i zablokowanie ewentualnych ataków pretextingowych. W praktyce nie można przecenić roli czujności w codziennych kontaktach – wszelkie nieoczekiwane prośby czy nietypowe komunikaty zawsze powinny budzić wzmożoną ostrożność. Korzystanie ze sprawdzonych narzędzi komunikacji, unikanie publicznych sieci Wi-Fi do przekazywania poufnych danych oraz szyfrowanie przesyłanych informacji to kolejne filary skutecznej ochrony. Warto pamiętać, że pretexting opiera się na zaufaniu i poczuciu bezpieczeństwa – dlatego najlepiej wykształcić nawyk nieulegania emocjom i dokładnego weryfikowania każdej sytuacji wymagającej podania poufnych informacji, a także zachęcać do tego najbliższych, współpracowników czy podwładnych. Skuteczna ochrona przed pretextingiem to konsekwentne stosowanie zarówno praktyk indywidualnych, jak i technologicznych zabezpieczeń, dzięki czemu ryzyko udanego ataku znacząco się zmniejsza, a nasz poziom cyberbezpieczeństwa zdecydowanie wzrasta.

Rola szkoleń i edukacji w ochronie przed cyberzagrożeniami

Szeroko pojęta edukacja w zakresie cyberbezpieczeństwa stanowi fundament skutecznej ochrony przed rosnącym zagrożeniem ze strony cyberprzestępców stosujących zaawansowane techniki manipulacji, takie jak pretexting. Współczesne przedsiębiorstwa, instytucje oraz użytkownicy indywidualni coraz częściej stają się celem dopracowanych ataków, przy których tradycyjne, techniczne zabezpieczenia okazują się niewystarczające. Integralną częścią skutecznej obrony staje się zatem rozwijanie świadomości zagrożeń i umiejętności identyfikacji potencjalnych ataków w codziennym życiu zawodowym oraz prywatnym. Szkolenia z zakresu bezpieczeństwa informacji pozwalają pracownikom lepiej zrozumieć mechanizmy działania oszustów, uświadomić sobie zagrożenia płynące z nieostrożnego udostępniania danych i nauczyć się odróżniać typowe sygnały ostrzegawcze, które mogą towarzyszyć atakom pretextingowym. Najbardziej efektywne programy edukacyjne nie ograniczają się do teoretycznego przekazywania wiedzy – równie istotne są praktyczne ćwiczenia bazujące na realnych scenariuszach, które pozwalają uczestnikom sprawdzić reakcje w bezpiecznych warunkach. Dzięki symulacjom rozmów telefonicznych, fałszywych e-maili czy ćwiczeniom z identyfikacji prób wyłudzania danych, pracownicy uczą się, jak prawidłowo zareagować w momencie kontaktu z cyberprzestępcą, zyskując pewność w zakresie stosowania właściwych procedur bezpieczeństwa.

Wdrażanie regularnych szkoleń oraz kampanii edukacyjnych przynosi wymierne korzyści nie tylko w kontekście pojedynczego pracownika, ale również dla całej organizacji. Spójność i częstotliwość przekazywania zagadnień dotyczących cyberzagrożeń, w tym metody pretextingu, pozwala utrwalić dobre praktyki oraz budować kulturę bezpieczeństwa cyfrowego. W przypadku firm zatrudniających wielu pracowników na różnych szczeblach kluczowe jest dostosowanie treści szkoleniowych do realnych zagrożeń występujących w danej branży, a także uwzględnienie specyfiki stanowisk narażonych na kontakt z danymi poufnymi. Nie można pominąć roli kadry zarządzającej – liderzy organizacyjni powinni aktywnie wspierać udział w szkoleniach, sami propagować właściwe postawy i dbać o przejrzystość procedur. Systematyczne audyty wiedzy oraz testy phishingowe i pretextingowe pomagają wychwycić luki w świadomości i umiejętnościach, pozwalają też na indywidualizowanie dalszych działań szkoleniowych. Warto również podkreślić, że edukacja nie powinna dotyczyć wyłącznie pracowników firm – coraz więcej instytucji państwowych, szkół i organizacji pozarządowych realizuje projekty zwiększające świadomość zagrożeń wśród dzieci, młodzieży i osób starszych, które stały się szczególnie narażone na ataki socjotechniczne. Wprowadzenie tematyki cyberbezpieczeństwa do programów nauczania już od najwcześniejszych lat buduje pokolenia odporniejsze na manipulację i stanowi inwestycję w bezpieczeństwo cyfrowe społeczeństwa jako całości. Rosnąca dostępność kursów online, szkoleń stacjonarnych oraz dedykowanych materiałów edukacyjnych udostępnianych przez rząd, organizacje branżowe czy platformy IT sprawia, że podnoszenie kompetencji cyfrowych staje się łatwiejsze i bardziej elastyczne niż kiedykolwiek wcześniej. Skuteczne szkolenia i edukacja wykraczają daleko poza same wykłady – powinny stanowić proces ciągły, oparty na śledzeniu nowych zagrożeń, analizy przypadków oraz dzieleniu się doświadczeniami wewnątrz organizacji i na szerszym rynku, co sprzyja szybkiej adaptacji do zmieniającego się krajobrazu cyberzagrożeń.

Podsumowanie

Pretexting to złożona technika manipulacji stosowana przez cyberprzestępców, która często prowadzi do wyłudzenia wrażliwych informacji. Rozpoznanie różnic między pretextingiem a phishingiem, znajomość typowych scenariuszy ataku i świadomość zagrożeń pozwala efektywnie chronić dane osobiste i firmowe. Kluczowe znaczenie mają regularne szkolenia, wdrażanie procedur bezpieczeństwa oraz podnoszenie czujności wszystkich pracowników. Zabezpieczenie przed pretextingiem wymaga kompleksowego podejścia i inwestycji w wiedzę całego zespołu.